2023-07-04 14:36:03 来源:

正如IDC指出,目前,零信任网络访问解决方案的供给侧市场竞争日趋激烈,技术提供商需要通过差异化的竞争特点来突出自身优势,获得企业级客户的认可。

沉潜蓄势多年,无惧市场变幻,深信服零信任以「开放平台+领先组件+云化服务」,形成自身差异化优势,构建安全接入新范式,获得超3000家用户的落地与认可。

深信服零信任

落地有声,安全接入新范式

超百万落地有声

深信服零信任以高性能产品与高可靠架构,目前已稳稳承接某省大数据局超百万并发落地,全面领先业界。

在性能方面:

支持数据实时多路并发同步/会话漫游/授权漂移,

支持两倍超压下业务成功率90%,

压力释放5min内快速恢复业务,

提供压测POC工具,超压测试效果领先业界,

满足金融/能源/央企等大型集团实际需求,

大幅提升用户使用体验。

在架构方面:

采用自研X-Performance 2.0分布式集群技术,

结合会话切片/多活会话漂移/高性能数据同步,

以及灵活的选路算法等技术实现超百万并发;

支持跨多个数据中心组建分布式集群,

分布式集群内用户会话可在各集群节点间飘移,

充分保障业务可靠、连续使用。

在信创兼容方面:

全面适配统信/银河麒麟/鸿蒙等多种操作系统,

支持飞腾/鲲鹏/海思麒麟等多种信创芯片架构,

全面兼容主流信创终端的零信任产品,

深信服是国内唯一一家。

截至目前,深信服零信任已在政务、金融、能源、互联网等各行各业落地超3000个典型案例。

毋庸置疑,深信服已成为国内零信任落地数量第1,且单客户超百万并发的网络安全厂商。

全场景安全接入

如今,越来越多的用户已经用零信任取代了传统的 SSL VPN,并且享受到了零信任所带来的安全办公效益。

为了实现统一的业务安全接入,基于访问主体和客体,统一规划,在平稳完成远程办公场景零信任建设后,用户可以逐步切换到分支接入、特权访问、办公内网等场景的零信任建设。

今年,深信服坚持以「开放平台+领先组件+云化服务」的安全建设理念,帮助用户往更多场景方向进行零信任建设的演进。

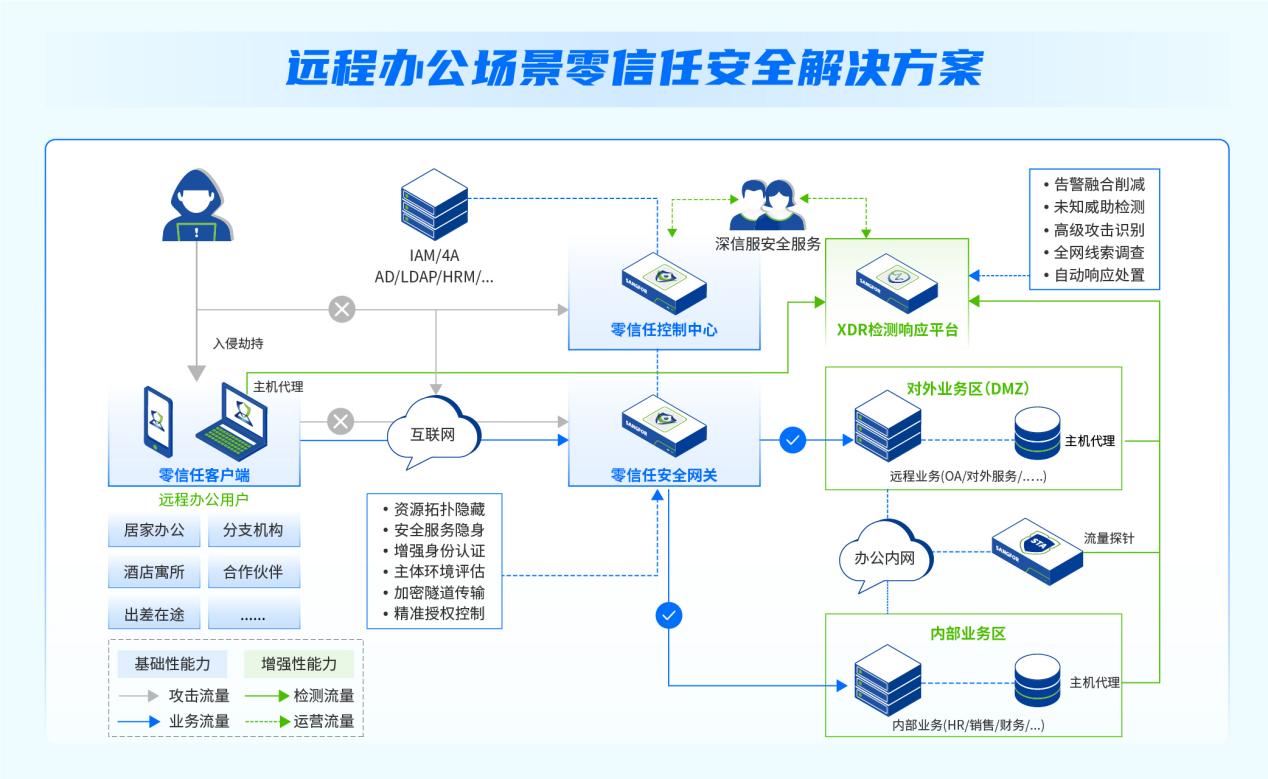

远程办公场景

1. 暴露面收缩

基于零信任代理,隐藏远程办公网络的真实拓扑,避免业务暴露的固有风险。

2. 安全服务隐身

通过SPA单包授权等技术,以及原生编码安全保障,有效实现零信任系统自安全。

3. 身份认证增强

协同4A/IAM实现多种认证,构建四层认证链模型(首次认证、二次认证、增强认证、上线准入策略),持续监测并实时阻断远程接入用户的异常登录行为。

4. 主体环境上下文评估

对远程接入办公的终端环境安全基线和应用程序进行信任评估,阻断存在风险的终端对后端业务资源发起的连接和访问。

5. 细粒度授权与访问控制

应用级授权与访问控制,保障远程接入用户只能访问受限的资源。

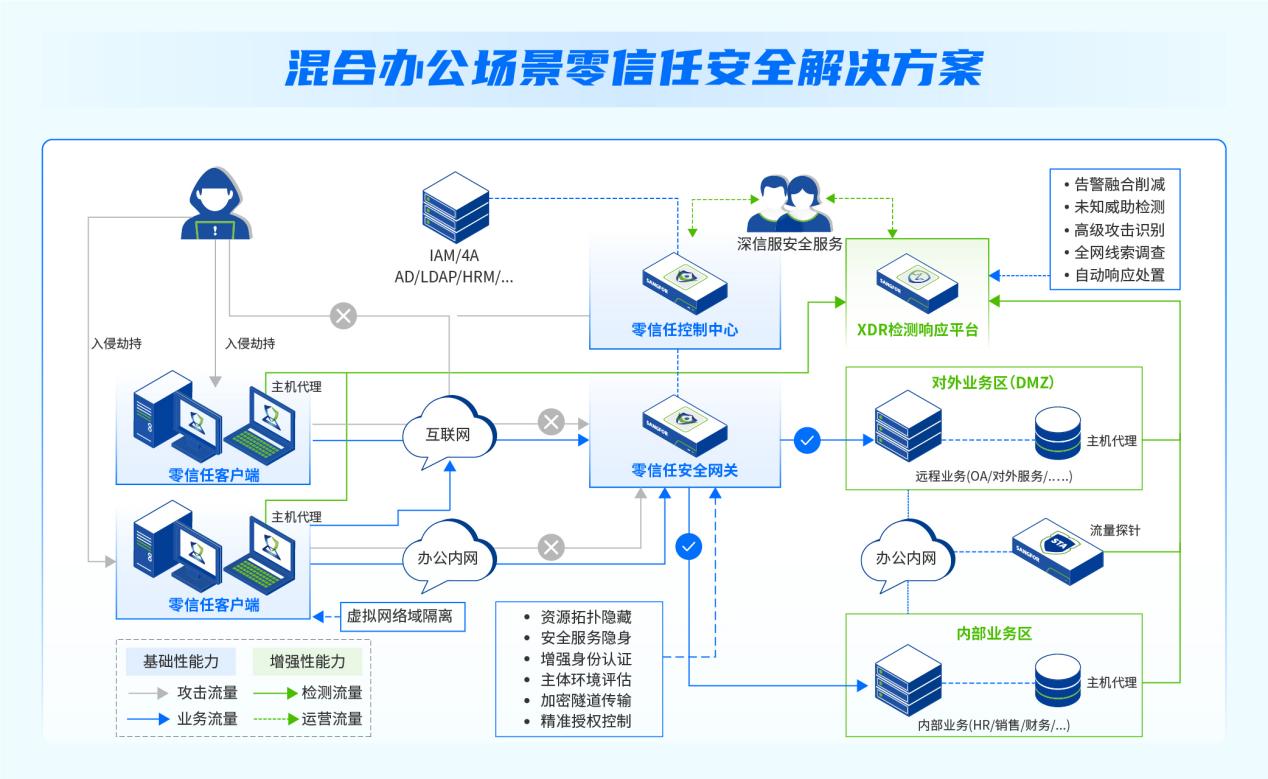

混合办公场景

1. 暴露面收缩

基于零信任代理,隐藏远程和内网的真实拓扑,避免业务暴露的固有风险。

2. 安全服务隐身

通过SPA、WAAP等技术,以及原生编码安全保障,有效实现零信任系统自安全。

3. 身份认证增强

协同4A/IAM实现多种认证,构建四层认证链模型(首次认证、二次认证、增强认证、上线准入策略),持续监测并实时阻断内外网接入用户异常登录行为。

4. 主体环境上下文评估

对内外网接入办公的终端环境安全基线和应用程序进行信任评估,阻断存在风险的终端对后端业务资源发起的连接和访问。

5. 细粒度授权与访问控制

应用级授权与访问控制,保障内外网用户只能访问受限的资源。

6. 虚拟网络域隔离

基于网络过滤驱动实现不同网络隔离的效果。

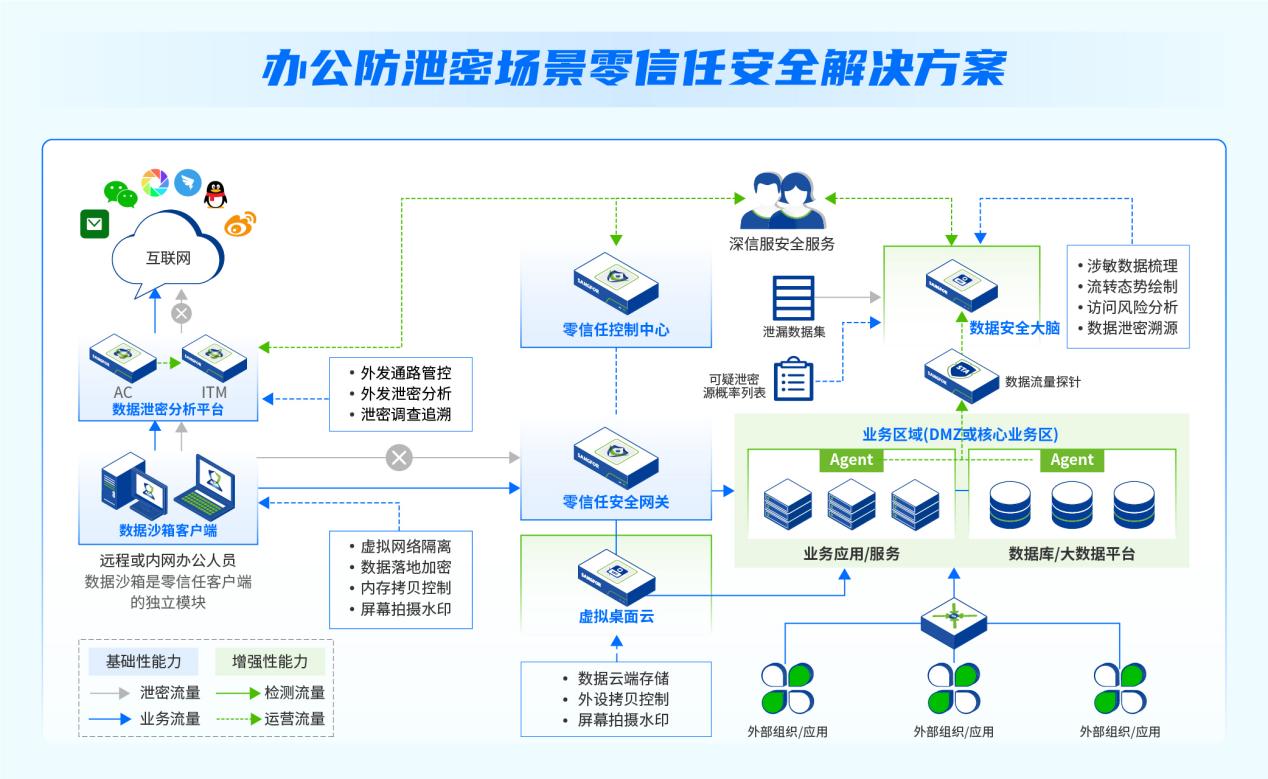

办公防泄密场景

1. 数据资源暴露面收缩和安全服务隐身

隐藏数据资源真实拓扑,基于SPA等技术,避免数据资源和零信任服务自身暴露带来的固有风险。

2. 身份认证、环境评估与细粒度访问控制

通过多层认证链模型,保证访问数据资源用户身份与登录行为可信;通过对终端环境和应用程序进行评估,阻断风险终端数据资源的访问;通过应用级授权与访问控制,保障办公用户只能访问受限的数据资源。

3. 终端数据泄密防护

通过数据沙箱,实现办公网与互联网安全隔离、数据落地后自动加密、双向拷贝管控、屏幕水印等能力,保证数据在终端侧的安全使用。

4. 数据云端存储(云桌面)

通过桌面云实现数据云端存储,在本地不落地,辅以外设与双向拷贝管控、水印等技术,并通过与零信任体系协同,常应用于重要或高敏办公数据泄密防护场景。

5. 数据外发防泄密

结合数据防泄密分析平台,针对终端互联网外发通路进行分析,识别潜在泄密风险,对泄密行为进行调查和追溯。

多年技术能力积累,屡获业内权威认可,但深信服零信任不会停下持续领跑的脚步。

没有什么比收获每一位用户的五星好评,更令我们欣喜雀跃。

深信服零信任将持续追求卓越,打造安全接入全新范式,致力于用户「安全领先一步」,成为更多用户的五星推荐。

深信服零信任安全接入方案

聚焦业务安全接入,从身份、终端、连接、权限、数据和行为等不同维度,帮助用户安全访问业务,包括远程办公、混合办公、办公防泄密等场景,构筑基于端到端多维度信任评估的访问控制链条。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。