一、背景

2020年的1月一场疫情的突然来袭,由于病毒传播的特性,为了避免群体聚集,保障生命安全。远程办公就成为了一场如火如荼又势在必行人人参与的工程。做为一个互联网公司的安全人员,我仅从在线会议、即时通信、文档协作、远程运维等典型远程办公应用场景中存在的主要安全风险,从安全管理、安全运维等方面,给出了具体的安全控制措施建议,为远程办公安全防护提供参考。

二、限制和范围

人员范围:为普通员工和运维人员、在线运营人员开展安全远程办公提供指导。不适合需要硬件维修或人员接触才能完成的工作。

常见工作模式:

系统后台操作;

远程登录服务器运维;

文档/代码协作;

多方参与的在线会议;

即时通信工具。

三、安全风险分析

远程办公的最大特点及时接入系统和人员物理环境的不确定性。(第3部分大部分摘自《网络安全标准实践指南—远程办公安全防护》)

供应商安全风险。目前,提供远程办公系统的供应商安全能力参差不齐,部分供应商在安全开发运维、数据保护、个人信息保护等方面能力较弱,难以满足使用方开展安全远程办公的要求。这里主要指非自建项目,如OA、在线会议、即时通信、文档协助的提供方。

远程办公系统自身安全风险。在线会议、即时通信、文档协作等办公场景下系统安全功能不完备,系统自身的安全漏洞,不合适的安全配置等问题,将直接影响使用方和用户的远程办公安全。

数据安全风险。远程办公场景中,通过远程办公系统可访问使用方的数据,由于数据访问权限的不合理设置、远程办公系统自身的安全漏洞、用户不当操作等,可能导致使用方数据泄漏。此外,由于远程办公系统基于云计算平台部署,使用方可能失去对数据的直接管理和控制能力,存在数据被非授权访问和使用的风险。

设备风险。用于远程办公的设备,特别是用户自有设备,在接入远程办公系统时,由于未安装或及时更新安全防护软件,未启用适当的安全策略,被植入恶意软件等原因,可能将权限滥用、数据泄露等风险引入使用方内部网络。

个人信息保护风险。远程办公系统的部分功能(例如,企业通信录、健康情况汇总、活动轨迹填报等),可能收集、存储用户的个人信息(例如,姓名、电话、位置信息、***件号码、生物特征识别数据等),存在被滥采、滥用和泄露的风险。

网络通信风险。用户和远程办公系统通常利用公用网络进行通信, 存在通信中断,通信数据被篡改、被窃听的风险。同时,远程办公系统可能遭受恶意攻击,导致办公活动难以进行。

环境风险。远程办公通常在居家环境或公共场所进行。居家环境中,由于家用网络设备安全防护能力和网络通信保障能力较弱,存在网络入侵和通信中断风险。公共场所中,由于网络环境和人员组成复杂,存在设备接入不安全网络、数据被窃取、设备丢失或被盗等风险。

业务连续性风险。远程办公增加了使用方关键业务、高风险业务的安全风险,远程办公系统可能由于负载能力、访问控制措施、容灾备份、应急能力等方面的不足导致业务连续性风险。

人员风险。用户可能由于安全意识缺失或未严格遵守使用方的管理要求,引入安全风险,例如,将设备、账号与他人共享导致对使用方业务系统的恶意攻击;采用弱口令造成身份仿冒等。

四、安全控制措施

采用零信任框架(英文简称:ZTA)可以更好的解决目前大部分企业所面临的问题。但是ZTA实施的代价是需要一整套网站体系来进行支持。ZTA是一种端到端的网络安全体系,包含身份、凭据、访问管理、操作、终端、托管环境与关联基础设施。零信任是一种侧重于数据保护的体系结构方法。企业如果没有准备好完整实施ZTA之前可以先简单的引入ZTA的一部分理念进行自己安全设计完善响应的安全措施。根据实际情况,我们将不再认可内网即是安全的这种错误的理念,结合传统边界防护和ZTA资源授权访问的理念进行相应的控制措施。

1. 远程办公需求分析和梳理

不加限制的任意接入,会产生巨大的安全隐患,因此企业要对业务、数据、应用系统进行安全风险分析,明确可用于远程办公的业务、数据和业务系统,以及相关安全需求。哪些系统适合开放互联网入口,哪些系统或工作需要接入企业内容才能操作,需要做详细的梳理。当然这个过程中需要考虑行业的监管要求,特别是金融证券、银行等监管是要求系统不能开放互联网入口的。

2. 远程接入的方式选择

(1) 内网接入方案一

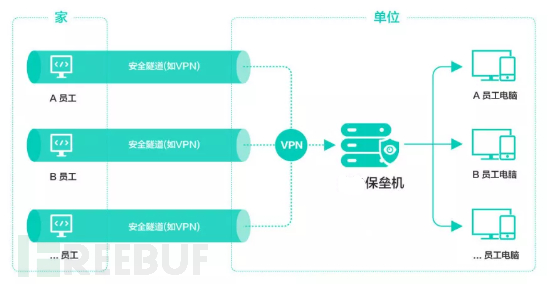

通过VPN直接拨入内容,但是一旦连入内网则绕过了所有的内外网隔离,个人机上的桌管软件就失效了。于是就有了下方的一个解决方案,简单来说就是先拨上VPN,再上堡垒机访问自己的工作PC进行内网办公。VPN如果能够引入双因素认证将会更有保障(下方图片由某堡垒机产商提供)

这个方案优点是员工所有操作全监控全记录。缺点是通过堡垒机后所有的访问全都转化为视频流。几兆的文本变成了视频流量,即便有强大的视频压缩技术流量也会翻个5到10倍。人少带宽大的企业使用的确不错,需要大量人员同时接入办公的公司出口流量就顶不住了,毕竟很少有公司会把公司出口做成互联网机房那么大。还有经过多层跳转内网系统的打开会有明显的卡顿和操作不便。

(2) 内网方案二

使用SSO单点登录方式,先做身份鉴证。公网系统可采用双因子认证来确定用户身份即“你拥有的东西”,以及“你知道的东西”。可采用如短信或语音验证码,电子令牌,软令牌验证器等方式来实现。考虑到成本问题以及高可用来说freeOTP或Google身份验证器都是不错的选择。

通过SSO单点登录方式,先做身份鉴证,再按照不同的用户身份分别提供不同的访问方式。

将内网系统做区分类别:

监控系统和管理后台系统,提供互联网访问;

存放敏感信息的CRM系统和合同管理系统的访问,提供VPN登陆受控终端访问;

需要登录PC桌面的开发操作或绑定硬件设备才能行进的操作,提供VPN登陆受控终端访问;

服务器及网络设备通过VPN拨入,登录堡垒机进行操作。

堡垒机及VPN应具备完善的日志系统,以便后续回溯操作。在必要是设置命令屏蔽或双重授权才能进行高权限命令执行。

(3) 三方远程办公系统的选择

在选择供应商时,不仅仅是远程办公系统,所有的办公系统都应遵循以下原则。

供应商的安全能力;

供应商的应急响应能力;

供应商的安全信誉;

以及供应商对系统的安全承诺。

在目前已知的在线会议系统和聊天签到工具中,腾讯、华为、阿里等大厂商都有不错的工具可供选择,目前很多都是免费的,处于抢占市场的环节。

(4) 运维管理

应有专职的人员或部门负责安全事务,实时运维远程办公的相关系统。如果系统较多时应该区分底层运维和应用运维,不同系统或业务之间的运维也应做一定分离。

制定操作流程以及巡检制度,对响应的系统、设备和网络进行定期检查和测试。

配置管理、变更管理、数据备份策略及测试都应形成常态制度进行操作执行。

应急预案的编制和演练。

三方厂商的接入管理,即供应商管理,在必要时允许三方人员接入系统,但保障其行为得到监控和必要的授权。

员工操作规范,如接入设备的基础安全维护,接入系统后的正常使用都应尊崇企业的管理制度。

(5) 管理制度

管理制度可以参考ISO27001和等级保护相关要求依照企业实际情况来进行制定。相关参考标准有GB/T 22239 《信息安全技术 网络安全等级保护基本要求》、GB/T 31168 《信息安全技术云计算服务安全能力要求》、GB/T 35273《信息安全技术 个人信息安全规 范》的相关要求。

个人操作的终端应遵循组织要求,安装杀毒软件,定期更新补丁等操作。

其中最为重要的是定期开展远程办公安全教育和培训,提升用户安全意识。

五、监控和改进

完善的监控能够帮助企业尽快发现存在的不足和漏洞。通过持续的监控和改进才能不断完善安全防护。如果进行相应的监控,我们之后进行讨论。

第三十八届CIO班招生

国际CIO认证培训

首席数据官(CDO)认证培训

责编:jiaxy

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。