2010-06-24 17:05:19 来源:51CTO

在防火墙领域中,思科的PIX防火墙系列产品,是其中的领头羊。他以其出色的性能与安全性,坐稳了第一把交椅。而自适应安全算法,在其中起着关键的作用。

Cisco PIX防火墙,它有一个单独的操作环境。而自适应安全算法则是这个操作环境的关键组成部分。这个算法比其他算法,如分组过滤机制,更加的安全、有效;在性能上也有突出的表现。自适应算法可以把连接到防火墙的网络段隔离开,维持周边的安全,并且可以控制这些网络段间的流量。

一、六步走完自适应算法

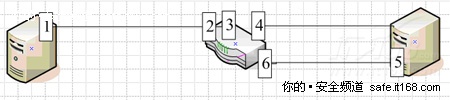

其实,自适应安全算法并没有想象中的那么复杂。他跟其他的算法相比,就是多了一个“状态表”。自适应安全算法就是围绕这个状态表展开的。如图,这就是自适应算法的全部过程。

第一步:内部主机发起连接的请求。

若企业内部主机要跟企业外部网络上的主机进行通信的话,则首先内部主机要发出一个连接的请求。在这个数据包中,往往会记录着一些内部主机的相关信息。如内部主机的IP地址与通信端口,目的IP地址与目的端口,TCP顺序信息等等。这些内容是保持双方通信的必要信息。

作为防火墙,就是对这些信息进行分析判断,该通过的就通过,该拒绝的就拒绝,从而来保障企业内部网络与信息的安全。

第二步:防火墙将相关信息写入到状态表中。

当企业内部主机发出的数据包到达防火墙之后,防火墙操作系统会把一些关键信息写入到一个状态表中。这些信息主要包括源IP地址与源端口、目的IP地址与目的端口、TCP顺序信息、应用一个随机生成的TCP序列号等等。

这个状态表是防火墙工作时的关键信息来源。像访问控制列表、VPN等等,都要一来这个状态表才能够正常工作。

第三步:利用安全策略进行判断。

在这一个步骤中,主要是利用在防火墙上配置的安全策略来进行判断,这个数据包是否要被转发。如果在防火墙上配置了“拒绝访问www.qq.com网站”这么一个安全策略。则当内部主机试图访问这个被禁止的网站时,防火墙就会禁止这个数据包转发,并且,这个会话对象会被删除,跟内部主机的连接也会被取消。除非,其再次发出连接的请求。

第四步:转发数据包。

若企业内部主机发出的连接请求,是企业防火墙所允许的。则防火墙就会把这个数据包转发出去。不过,为了内部主机的安全性,防火墙会进行一些保护措施,如把源IP地址进行转换。如此的话,外部主机只能够看到防火墙的地址,而不知道内部主机的具体IP地址信息。这就在一定程度上保护了内部主机的安全性。

第五步:外部主机响应。

当内部主机连接的请求被转发到外部目的主机之后,外部主机就会响应这个连接请求。当然,如果外部主机所在的网络,也部属了防火墙,则仍然需要一系列的验证。若允许这个连接的话,则最后会向企业防火墙发生一个响应信息,表示可以进行连接。

第六步:企业防火墙的后续处理。

当这个响应信息到达企业防火墙之后,自适应安全算法会把这个响应信息跟会话对象进行比较。如果响应信息与会话对象相匹配的话,目的地址就会被转换为初始地址,即内部主机的IP地址。然后这个数据包就会被转发给内部主机。如果不匹配的话,这个会话就会被删除,连接被取消。

这个步骤完成后,自适应安全算法的周期也就完成了。

二、自适应算法的优点

自适应算法的优越性是非常明显的,无论在安全性方面,还是在性能上,都有非常突出的表现。

1、通过自适应安全算法,可以防止TCP会话被拦截

在黑客攻击中,通过拦截TCP会话而获得特定资源的访问权,这是非常常见的一种手段。在防火墙的其他算法中,如分组过滤中,不能够有效的杜绝这种威胁。但是,在自适应安全算法中,则可以帮助企业网络管理员有效的消除TCP被拦截的安全威胁。

自适应安全算法被设计成一个有状态的、面向连接的安全过程。在防火墙的状条表中,会保存当前的所有会话信息。通过在状态表中应用相关的安全策略与地址转换来控制通过防火墙的所有信息。如此的话,在企业网络边界部署防火墙后,企业所有内部主机与外部网络通信都将会受到有效的管理。

自适应算法的特点就是在会话开始前会生成一个随机的TCP序列号,并将相关的信息写入到状态表中。外部主机响应后,会像企业防火墙传回一个响应信息。返回信息与状态表中的信息将进行比较。如果信息不匹配的话,则防火墙将会删除这个连接,并且,状态表中的这条信息也将会被删除。很明显,安全算法强调的是对连接的控制,而不是分组。这个特性就可以有效的杜绝黑客对TCP会话的挟持。这关闭了黑客想通过拦截TCP会话而却资源的访问权的大门。

2、配置管理更加的智能化

在PIX防火墙的各个接口上,都分配了对应的安全等级。防火墙允许流量从高安全等级接口流向低安全等级接口。而不需要相关人员对各个接口定义显示的规则。如企业一般情况下,不需要对内部的信息进行过多的控制。从数据安全性方面出发,主要是考虑对外部连接访问的控制,杜绝外部对内部网络的非法访问。如此的话,不需要对防火墙进行额外的配置,就可以起作用。只需要被企业内部网络接到高安全级别的接口上;而把外部网络接到低安全界别的接口中。

如此连接后,不需要配置具体的规则,内部网络向外部网络发送信息,可以畅通无阻。但是,若外部网络要访问企业内部网络资源的话(流量从低安全等级接口到高安全等级接口),则必须满足一定的条件。一是必须存在对目的地的静态转换。也就是说,网络安全人员必须在防火墙上显示的定义允许外部主机对企业内部主机的访问。二是在适当的位置必须有一个访问列表或者管道(如VPN隧道)允许这个流量通过。只有同时满足这两个条件后,外部主机访问企业内部的主机才会被允许。

当然,在有必要的时候,也可以通过访问控制列表来管理从高安全级别向低安全级别的流量。如要控制企业内部主机对外部特定网站的访问,就可以通过访问控制列表来解决。

可见,利用自适应安全算法,在安全管理上,更加的灵活;管理配置也更加的简单、智能化。

三、笔者管理心得共享

虽然说,防火墙还提供了其他的算法,如分组过滤、贯穿式代理等等,而且他们也各有各的特点。不过笔者还是倾向于这个自适应算法的防火墙。其部属起来相对来说比较简单,而且,也比较灵活。

不过现在能够实现这个自适应算法的防火墙产品还不是很多。企业在选择网络防火墙的时候,要根据自己的操作偏好,选择合适的防火墙产品。若你比较钟爱自适应算法的防火墙的话,则选购的时候,就一定要注意,看看防火墙是否支持这种算法。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。