2010-08-17 16:21:53 来源:it168网站原创

一、SOC的主要发展现状

1、国外的发展方向以SIEM为主

在信息化程度较高的西方国家鲜见以SOC命名的产品,此类产品更多地是与服务捆绑提供的。最早建立SOC的ISS公司大约是在1999年收购了当时最大的独立安全服务提供商——Netrex Secure Solutions公司,建立了一个端到端的SAFEsuite(R)安全管理平台,为客户提供可管理安全服务(MSS:Managed Security Service)。他们的SOC是自建自用,用于开展MSS运营业务,并非独立销售的产品。后面CheckPoint、WatchGuard、Cyber Security等推出的SOC要么是自己以之为平台进行MSS服务,要么就是把目标客户定为开展MSS服务的ISP等。

面向普通用户的安全管理产品,目前的主要方向集中在安全信息和事件管理(SIEM:Security Information and Event Management)上,安全信息与事件管理主要解决的是用户网络中所有日志的收集、安全存储、分析、警报、审核以及合规性报告,它将大量看似无关的数据关联起来,变成可理解的信息模式,帮助管理员掌握网络状态,并在第一时间掌握重大安全事件,同时帮助客户简化法规遵从性。

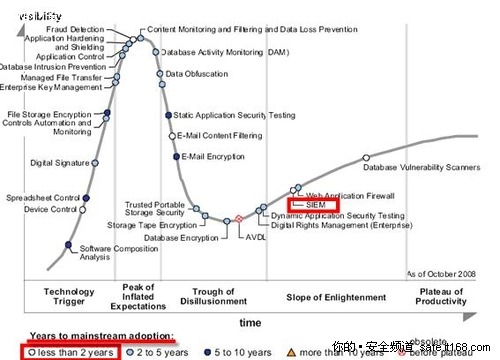

根据Gartner 2008年关于信息安全的Hype Cycle曲线分析显示,全球安全管理平台市场趋于成熟,已逐渐成为业界主流产品,如下图所示:

图:Gartner信息安全Hyper Cycle

2、国内SOC的发展与建设困境

国内SOC的引入和发展与国外的情况有很大不同,一方面国内在提出SOC的时候,大多数用户对SOC认识模糊,除了电信、民航、金融等高度信息化的个别行业和单位,大部分企业和组织,包括政府等对信息安全要求较高的单位连NOC都没有建立起来。另一方面,由于受制于国内体制、应用环境、传统认识的制约,IT服务、尤其是安全运维的外包一直没能开展起来,所以,国内的SOC一开始就是面向各类行业用户,以产品形态出现的。

从一般定义来说,国内主流观点仅把SIEM看做是SOC产品的核心部分之一,一方面要求将不同位置、不同资产(主机、网络设备和安全设备等)中分散且海量的安全信息进行归一(范式化)、汇总、过滤和关联分析,形成基于资产/域的统一等级的威胁与风险管理,并依托安全知识库和工作流程驱动对威胁与风险进行响应和处理,另一方面不仅针对安全设备进行管理,还要针对所有IT资源,甚至是业务系统进行集中的监控和管理。

随着用户对SOC期望值的不断提高,加上部分厂商出于竞争目的的引导,SOC平台包含的内容越来越多。国内的SOC平台所涵盖的领域不仅包括SIEM,还有风险管理、运维管理、安全设备管理。甚至有些大型安管平台还包括了网络管理、应用管理、策略管理、配置管理、变更管理、基线管理、绩效管理等等,这些扩展应用大都属于IT运维管理范畴。

尽管SOC产品范围越来越大,但不容讳言,从另一方面,几年来电信、民航等领先行业的SOC建设难言成功,在投入了大量的人力物力后,用户发现,SOC没有能够体现日志、告警到安全事件的提炼,报出的安全事件以误报居多,发现的风险难以理解,更不会自行处理;自动生成的图形报表反映的是被误报严重扭曲过的统计结果;全流程的运维管理流程对自己单位却难以适合。一来二去后,用户发现进行了巨大的投资,牵扯了大量的人力,却没有换来理想的运营管理效果。

尽管碰到了各种各样的困境,但从理论界到各大行业用户,没有人怀疑SOC的必要性。怎样建设好、用好SOC,成为一个亟需解决的难题。

二、走中国特色的SOC之路

由于中国的管理体制所具有的特殊性,以及中国网络与安全管理理念、制度、体系、机制的中国特色,比如广泛采用的内、外网双网结构,之间既要保持隔离又有数据交换的需求;再比如不同密级的网络对信息保密的严格规定,以及上下级部门之间的职能区分带来的网络管理模式区别等等,决定了我们不能只按照国外已经成熟的理论和标准去建设SOC,SOC的产品功能组合和建设必定是有中国特色的。

从国内SOC几年的建设过程看,受国内体制和安全领域惨烈竞争的影响,SOC的发展和其他很多系统一样,才是个刚刚会走的孩子就已经被描述为力量十足的大汉。在不断描述的美好愿景与现实表现的差距下,用户不满、市场成长缓慢。很多业内人士也把SOC比喻成“垃圾电影”,故事还没有进入高潮就已经把观众逼出了影院。

任何一个系统,如果能什么工作都做,并且都做得很好当然是最理想的。但最理想的东西往往又是不存在的,SOC也一样。我们认为,SOC没有发挥出应有的作用,首要原因是产品没有正确定位、建设没有循序渐进。 如果切实推进SOC建设,必须走中国特色的SOC之路。

1、安全事件管理是SOC的重中之重

安全运营中心最核心的是安全运维,安全事件是安全运维的输入和依据。一般来说,一个安全管理员每天能够处理的安全事件不会超过10个,如何从海量的安全设备和应用系统日志、告警中提炼出安全事件,是有相当难度的挑战。从一定意义上讲,资产管理、漏洞管理、知识库、工单管理等等都是为了准确地发现、评估、处理安全事件。所以,SOC要想做好,首要的就是要做好安全信息的统一收集、存储和关联分析,从而准确的跟踪、处理安全事件。而在这个核心问题上,目前SOC产品也并没有解决好。

另一方面,伴随着一系列安全事件的发生,审计要求已被提高到空前的高度。国内外监管部门发布了一系列的审计要求文件,如美国的萨班斯法案404条款要求公众公司必须确保与财务相关的IT系统的安全性和可审计性。2006年国务院国有资产监督管理委员会向各中央企业发布了《中央企业全面风险管理指引》,要求中央企业加强内控,并在指引中对内控审计和IT技术建设风险管理信息系统均提出了明确的要求。在公安部、保密局等主管部门发布的信息安全等级保护的系列文件中更是对不同等级的网络提出了明确的管理和审计要求,合规性审计已成为SOC的必备功能。

2、网络管理与安全管理融合是国内用户的切实需求

正像前面所说,国内大多数企业和组织在启动SOC建设的时候,并未建立起网络运行中心NOC,他们的第一需求就是把关心的设备和系统“管起来”,能够监控其运行状态,包括系统状态、网络流量、告警状态等。同时国内网络管理和安全管理往往是同一批人员在负责,他们更希望同一套系统能够基本满足他们的日常管理需要。所以设备管理、拓扑管理以及进一步的资产管理也是SOC适应中国国情的必备需求。

3、主动防御是日常安全管理的核心

安全的最高境界就是没有安全问题,预防安全事件的发生是日常安全运维的目标。那么如何有效地在日常工作中进行主动防御呢?我们认为配置管理和完整性检查是实现主动防御的有效手段。通过将配置管理和完整性检查纳入SOC管理,可以有效地发现已知和未知特征的安全攻击行为,预防安全事件的实质性危害。

配置管理和完整性检查是指通过配置信息收集脚本,收集重要主机系统上与安全相关的系统信息,监控系统配置的变化,并通过与相关安全基线的比较,来准确的分析获得系统的安全脆弱性信息,进而发现威胁、主动调整防御措施。

4、客户化定制适应不同行业的管理需求

不同用户的信息系统现状差异很大,国内各行业间的信息化发展水平更是参差不齐。同时各行业的管理体制、安全特点和安全需求往往是个性化的,安全运营思路各有其特点。目前的SOC产品,软件中体现的运营思路都是较单一的模式,对待差异化的客户往往顾此失彼。

差异化、个性化问题在防火墙、IDS等单个安全产品的应用中并不突出,因为他们解决的是安全中的一个点的问题。但SOC这样的综合运营平台与用户的管理体系、运营方式等紧密相关,标准化产品与个性化客户的矛盾尤为突出。这就决定了SOC产品要想得到用户的认可,必须具备强大的客户化定制能力。这一方面要求开展SOC产品业务的公司做好为客户进行定制开发的准备,同时,要求SOC产品具有很强的平台化特征,具有很好的模块化特征和良好的扩展性。

5、平台建设是基础,运营才是SOC的本质

无论组合了多少功能,SOC仍然只是一个工具平台,属于技术层面,企业和组织可以借助这个平台进行安全运维,但它无法代替专业的安全技术人员。要让SOC发挥好的作用,毫无疑问,需要配套针对性的SOC运维机制和流程,这方面需要注意的恰恰是不要试图建立大而全覆盖所有安全工作的机制和流程,这反而会对提升SOC使用效能形成管理瓶颈。

由于国内安全技术人员的稀缺和水平的参差不齐,通过SOC的专业化运营引入安全服务商的专业网络安全队伍,进行安全代维或者安全服务,是保障SOC各项安全功能得到落实的有力措施。

总之,平台工具、标准化流程体系和专业化运营队伍是SOC成功运营的三大支柱。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。