2013-01-31 11:06:58 来源:互联网

1、引言

随着信息化程度的提高,企业越来越多地利用计算机创建和处理敏感的业务电子信息,在方便快捷的同时也增加了信息被侦听、截获及非法拷贝的危险。当前企业经营、市场竞争中面临的商业机密安全管理的形势严峻,尤其企业在商业活动中使用的诸如经营分析会材料、重要汇报材料、市场经营策略、业务技术策略、营销方案、财务分析报表、投资计划、企业财务数据表、客户信息、研发文档等隐私和敏感信息资源。这些企业商业机密信息经常第一时间就被竞争对手获取,给公司的业务关系带来危害,使公司的知识产权遭受损失,带来巨大的信息资产损失成本,同时给公司的声誉造成不良影响。

2、敏感数据定义

以通信运营商为例,企业敏感数据包括客户信息与客户产品、企业内部敏感信息两类。

2.1客户信息与客户产品

客户基本资料:集团客户资料、个人客户资料、各类特殊名单。

客户身份鉴权信息:用户的服务密码、用户登录各种业务系统的密码。

客户通信信息:详单、原始话单、账单、客户位置信息、客户消费信息、基本业务订购关系、增值业务(含数据业务)订购关系、增值业务信息、客户通信录等。

客户通信内容信息:客户通信内容记录、移动上网内容及记录、行业应用平台上交互的信息内容。

2.2企业内部敏感信息

企业内部敏感信息包括企业内部用于管理的公文、合同、财务数据、人事数据、总经理办公会会议材料、战略规划、营销计划、采购预算、采购计划、经营分析数据等。

这些数据归属于OA、ERP、E-mail、统一信息平台、财务集中化电子报账、财务集中化合同管理等管理信息系统。

主要的数据存储格式包括两类。

文档类:Office类文件、Domino文件、PDF, Html、压缩格式、图片、AutoCAD等。

数据库类:指在数据库中保存的内容。

3、数据识别技术分析

敏感性数据检测技术不仅仅针对网络端口,同时需要基于实际内容进行特征定义检测,而非文件本身,即可以检测受保护或所描述内容的压缩内容或修改文件后缀。

(1)确切数据匹配

关键字匹配:以内容为单位,按关键字进行检查。多个关键字之间可以通过“与”和“或”的关系进行组合。对于英文关键字,可以忽略大小写,可一以设定关键字的最低计数阂值,关键字匹配超过最低计数阀值,才产生新事件。

正则表达式匹配:对于符合某种规则的内容,可以抽象出正则表达式,然后按正则表达式对文字内容进行检查。应提供常见的正则表达式,如手机号码、身份证号码等。

组合匹配:支持比正则表达式更精准的检查方式。除了识别符合某种规则的内容以外,还能对数据的有效性进行验证,如身份证号码、信用卡号、IP地址等。

[page] (2)索引文档匹配

索引文档匹配可确保以文档形式存储的非结构化数据的准确检测,这些文档形式包括Microsoft Word和PowerPoint文件、PDF文档、设计方案、源代码文件、CAD/CAM图像、财务报表、并购文档以及其他敏感或专有信息等。

(3)指定内容匹配

使用由用户输入的数据标识符、关键字、词典、模式匹配、文件类型、文件大小、发件人、收件人、用户名、端点用户组以及网络协议信息来检测数据泄漏事件。

(4)文件指纹匹配

针对文档的数据指纹检测算法,可以检查到从所提取指纹文档中抽取的敏感信息;可以对指定文件夹下的文件生成指纹库,指纹库可以根据日程,进行增量式更新;可以设置过滤条件,在指纹提取时排除不感兴趣的文档。

(5)结构化数据匹配

针对数据库结构化记录,能够将数据库中包含机密信息的表和字段标志出来加以保护。

4、据防泄漏设计

在企业信息化网络中的互联网出口区部署网络层敏感数据监控系统,对敏感数据实现监控和审计,并保留日志文件。

在信息化系统中对公司核心服务器及重要文件服务器实现敏感数据访问的发现和审计,并保留日志文件。

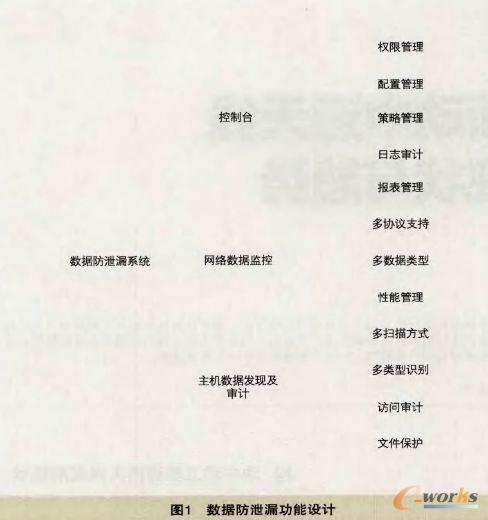

在公司范围内建设涉密文档安全分发系统,通过安全分发系统对涉密文档进行加密,限制文档的使用范围和使用期限。数据防泄漏功能设计如图1所示。

5、结束语

面对日益发展的企业信息化环境,数据防泄漏的建设不仅从技术上降低信息在产生、存放、访问、传播和使用过程中的泄漏风险,而且从管理角度要解决对泄密信息的可知、可防、可控,建立起一套泄漏事件的响应机制,包括组织、人员和流程,同时在此过程中,梳理和弥补业务流程中的安全隐患,使员工建立良好的信息敏感性意识和自觉的泄密防范意识。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。