2013-03-05 10:38:44 来源:互联网

自从2007年6月iPhone问世以来,新一代智能移动终端得到了迅猛的发展。尤其以iOS和Android为操作系统的两大阵营占领了智能移动终端市场大部分的份额,特别是在国内市场,苹果智能移动终端(iPhone、iPodtouch、iPad等)一直被视为高品质产品,受到众多学生、白领和具有经济实力的高端客户青睐。

另一方面,苹果智能移动终端除了通信、上网和影音娱乐功能之外,其电子市场App Store中丰富多样的第三方应用程序大大扩展了用户体验,并逐渐改变了用户的生活习惯。特别是随着社交网络、电子邮件、即时通讯等软件的频繁使用,越来越多的用户隐私信息也都被存储在手机之中。因此,苹果智能移动终端的安全性逐渐受到用户和研究人员的重视,而与用户隐私密切相关的数据安全性更是研究和关注的重点。

对近年来iOS系统数据安全攻防双方的技术发展进行归纳和总结,可以明确iOS系统数据安全存在的问题和研究现状,为进一步研究工作提供参考。

1 iOS数据安全机制研究

由于Apple公司对iOS系统采取闭源的策略,使得研究人员对其安全机制的深入了解变得十分困难。经过多年研究,一些安全研究人员给出了iOS系统的安全机制” 、安全模型 和一些数据保护机制 的细节。但是这些研究一方面只能通过逆向分析等方法,难以获取iOS系统内部的所有细节,另一方面,随着iOS系统的不断升级和更新,研究者也难以在短时间内掌握其改进和新机制的细节。

同时,iOS安全研究的另一大特点就是黑客社区所做的研究和贡献更为突出。每次iOS的升级以及硬件设备的更新都伴随着一次对iOS越狱的研究高潮。iOS越狱技术的研究者对iOS安全机制有更为深入的了解和实践。这些研究者们以开放的精神和坚持不懈的努力突破苹果公司为iOS系统设置的重重枷锁,不仅为其他研究者提供了大量的技术资料和源码,也使得iOS系统的安全性在攻防双方的较量中不断提升。研究人员在文献[1]、文献[2]、文献[3]和文献[4]中分析了iOS系统所采用的一些安全模型和数据保护机制,归纳起来主要有可信引导(Trusted booO、代码签名fCodeSign)、沙盒机制(Sand Box)和数据加密(Data Encryption)。

1.1 可信引导

iOS设备开机后采用一种称为可信引导的方式进入系统。在如图1所示的引导过程中,安全只读内存(SecureROM)是首先被引导的部分,其中嵌入了根证书fRoot Certificate)用以检查下一步所加载组件的RSA签名。在随后的每个步骤中,系统校验下一步骤所要加载组件的RSA签名。这一信任链(Chain of Trust)保证了系统启动过程中的所有组件没有被破坏和修改。

图1 iOS正常模式引导过程

1.2 代码签名

可信引导机制保证了系统加载过程中各个阶段数据的完整性,而代码签名机制则保证了所有在iOS系统中运行程序的数据完整性。苹果公司不希望用户安装未被其审核的第三方应用程序。一般开发者开发的程序在使用苹果颁发的证书进行签名以后,提交到App Store,再由苹果进行审核,审核成功后,苹果使用其私钥对程序进行签名,用户从App Store上下载安装程序时,iOS调用系统进程对应用程序进行证书校验。代码签名机制使得在iOS设备上运行的代码是可控的,并且苹果公司严格的审核机制也使得iOS系统上的恶意软件数量远远小于开放的Android系统。

1.3 沙盒机制

iOS沙盒的实质是一个基于TrustBSD策略框架的内核扩展模块访问控制系统 ,针对每个进程都可以制定特殊的沙盒配置文件,使用正则表达式制定规则,从而对每个进程的行为进行访问控制。沙盒机制的使用使得程序的行为得到了控制,强制隔离了应用程序,并保护了应用程序数据和底层操作系统数据不被恶意修改。

1.4 数据加密

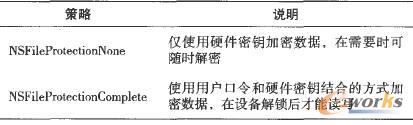

iOS4及以后的系统使用数据加密机制来保护文件系统中的系统和数据分区。系统和数据分区中的数据将由一个基于硬件设备的密钥进行加密。在iPhone3GS以后的设备上,该密钥存储于一个AES加密加速硬件上。这个基于硬件的密钥不能被CPU所访问,只有在加解密时才能由该加速器获取。通过这种机制,直接从硬盘上被取走的原始数据就无法被正确解密。同时,数据加密机制还提供了多种加密策略供应用程序选择。应用程序可以选择对一些敏感文件使用NSFileProtectionComplete策略而不是默认的NSFileProtectionNone策略加密数据。这两种策略的区别如表1所示。

表1 数据加密策略

[page] 2 iOS数据取证研究

近年来,除了对iOS系统安全机制进行研究外,研究人员也对如何从iOS系统中获取、分析和恢复数据的技术进行了一些研究,主要包括iOS文件系统分析、iTunes备份分析和临机取证分析这3个方面。

2.1 ioS文件系统分析

iOS文件系统明确了iOS数据组织的方法和存放的结构,了解系统中存储了哪些数据,用什么格式进行存储以及如何解析这些数据是对iOS进行数据取证的基础。因此,近年来研究者对iOS系统各个版本的文件系统都进行过深入的分析。文献[7]对iOS文件系统的物理和逻辑组织结构、系统和用户目录的位置和含义等进行了详细的分析,尤其是对各个系统应用程序所使用的数据库所在的位置、格式和字段意义也进行了深入的研究,同时,也整理了现有的一些iOS取证工具。

2.2 iTunes备份分析

iTunes是每个iOS设备用户一定会安装的软件。使用iTunes可以对iOS设备进行备份、同步、安装软件、恢复和升级系统等。而iTunes备份机制使得iOS数据安全问题从移动终端上转移到了PC上,因此,也有研究者对iTunes备份的取证方法和可能存在的隐私数据泄漏问题进行了研究。文献[7】和文献[8]对iTunes备份的取证分析进行了研究,分析了备份在PC中的存放位置和格式,并设计实现了一些取证工具。文献【9】对备份中可能存在的隐私数据泄漏问题进行了研究,揭示了备份机制带来的潜在威胁,并给出了对应措施。

2.3 临机取证分析

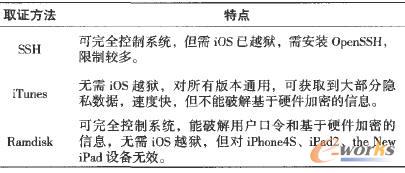

研究者对获取到iOS设备后的取证分析技术也进行了研究。一旦iOS设备丢失或被攻击者获取,基于硬件密钥的数据加密机制将失去作用。如果没有设置用户口令,系统中的所有隐私数据都将暴露在外,即使是经过硬件密钥加密过的密码等数据,也已有工具可以对其进行破解。同时,即使设置了用户口令,研究者也提出了目前针对除iPhone4S、iPad2、the New iPad以外设备的破解方法。目前所使用的临机取证技术可分为以下3种:

1)在越狱设备上安装SSH,远程登录系统,通过命令行完全控制系统。

2)利用iTunes对系统数据进行备份。

3)从Ramdisk启动系统。

表2总结了这些取证技术的特点。

表2种临机取证技术对比

3 进一步的探讨

3.1 ioS数据安全问题

近年来的研究表明,虽然iOS采用了多种保护机制,但其数据安全并不是万无一失的。例如,其中最严重的威胁就是对iOS系统的越狱使得代码签名、沙盒等数据保护机制失去了作用,用户数据安全暴露在攻击者的面前。尽管目前针对iOS系统的恶意软件数量较少,但是随着苹果智能移动终端的流行,攻击者将目光转向iOS系统是必然的趋势,不能不引起用户和安全研究人员的重视。

3.1.1越狱问题

用户对iOS设备进行越狱,主动破坏iOS系统的安全保护机制,是对iOS系统数据安全最大的威协。据统计,全球约有10% 的iOS设备进行了越狱,而这一比例在中国高达35% 。通过越狱,一方面,用户可以通过Cyida或自行安装应用程序,从而可以免费使用一些经过破解的收费应用。另一方面,开发者也可以摆脱Apple在开发和审核方面设置的限制,访问系统资源、使用私有API、修改系统特性,从而开发出功能更加强大的应用软件。但是,在数据安全性上,相比使用App Store,用户更加容易受到恶意软件的影响,同时恶意软件也可以获得最高权限,从而对系统进行全面的控制,窃取用户隐私和数据。

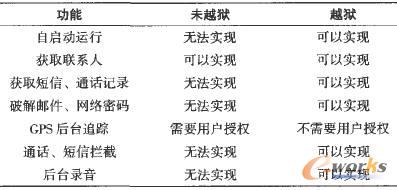

表3列出了在越狱前后,iOS应用程序所能实现的一些功能对比。从表3中可以看出,一个在越狱iOS设备上运行的软件可以不受拘束地访问各种个人秘密资料,甚至可以对用户进行跟踪和窃听。

表3 越狱前后iOS应用程序实现功能对比

[page] 3.1.2 漏洞利用

每次iOS系统的更新都是一场攻防较量,黑客社区会对新的iOS系统进行研究,以期挖掘和利用能够进行越狱的漏洞。著名的iOS越狱研究团队Chronic Dev Team在iOS5推出后,就曾向全球的iOS用户发出号召,上报iOS崩溃报告以帮助他们分析系统可能存在的漏洞[141o由于越狱所使用的部分漏洞利用程序已经在互联网上公开,所以攻击者可以使用这些公开的程序和源码,开发合适的工具传播恶意软件。同时,也不能排除攻击者挖掘出了零日漏洞供自己利用。总之,无论是使用公开的工具,还是零日漏洞,都对没有越狱的iOS设备的数据安全 造成了巨大的威胁。

由Comex研究并实现的一款越狱工具JailbreakMe,利用iOS处理Adobe Type 1字体存在的一个缓冲区溢出漏洞,使得用户只需通过浏览器访问一个加载利用该漏洞的PDF文件网页既可完成越狱。虽然单纯利用该漏洞进行越狱对用户不会造成多大影响,但是由于该漏洞利用已经公布的源代码,已经有攻击者用其构造出了一个恶意网页,如果iOS用户访问了恶意网页,系统就会被植入恶意程序。

3.1.3 安全软件

由于在未越狱iOS系统中的应用不能对系统进行深层次的操作,因此正常的应用软件不能实现一般安全软件系统的扫描、拦截、监控等功能。目前在App Store上销售的安全软件多以通讯录备份、电池管理等功能为主的手机管理软件。而在越狱过的iOS系统中,虽然iOS系统本身的安全机制受到破坏,但应用程序却有能力实现对iOS系统更深人的安全防护。然而, 目前在越狱系统中的安全软件也多以短信和电话拦截、失窃定位功能为主 ,缺少对系统数据安全的深层次保护。

3.2 未来可能的研究方向

综合以上的讨论,iOS数据安全研究领域未来的研究方向包括:对iOS系统的安全机制研究;iOS系统漏洞挖掘与利用;越狱情况下iOS数据保护机制研究;iOS文件系统的取证技术研究。

4 结语

移动智能终端是未来信息获取和传播越来越重要的平台,近年来已经开始影响和改变人们的生活。安全界对iOS系统的安全研究也开始逐渐重视,尤其是对与数据安全密切相关的可信引导、代码签名、沙盒机制和数据加密机制有了比较深入的理解。通过从攻防两个方面对iOS数据安全机制研究工作的综述和分析,可以看出iOS数据安全机制中存在诸多问题。虽然目前针对iOS系统的恶意软件问题还没有凸显,但是其数据安全不能不引起用户和安全研究人员的重视,如何保护iOS系统数据安全仍需要深入研究。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。