2013-07-03 14:37:29 来源:赛迪网

下一代防火墙的技术背景

应用大爆炸与下一代防火墙

严雷先生首先就下一代防火墙产品提出的背景做了讲解。他谈到,网络应用的爆炸式发展以及当代企业业务与互联网的紧密结合是下一代防火墙诞生的一个最主要背景。传统防火墙从网络协议栈的角度来说主要工作在第三层第四层也就是地址层和传输层,然而这种设计却对第七层应用无法进行很好的安全管控。为了解决这个问题,传统防火墙上出现了ALG技术,类似于在防火墙上开一个洞,以硬编码(hard code)的形式针对特殊的应用进行开发。然而随着网络应用的爆炸式发展,ALG方式就完全跟不上了,目前一般来说防火墙上的ALG总数都在10个以内,而单单苹果AppStore上就有100万以上的应用。这迫切要求防火墙产品能够在应用层上重新构建安全体系,这种体系不是围绕哪种具体应用,而是针对所有应用设计一个全新的安全管控框架。下一代防火墙便是这样一款产品,网络流量在下一代防火墙上被从“人、内容、应用”三个角度进行解析,然后再进行相应的安全监测和控制。在这种全新的框架下,应用得以被准确的识别、精细的检测和严格的控制。

快速变种的恶意代码

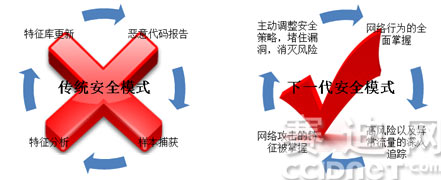

网络威胁的发展趋势则是另一个重要的技术背景。恶意代码正在变得越来越复杂越来越隐蔽越来越难于被识别。首先恶意代码的复杂度越来越高,“火焰病毒”的代码量是之前名噪一时的“震网病毒”的20倍,是普通病毒的100倍。而且恶意代码的传播变得越来越有针对性,往往是为攻击目标量身定制的,这使得恶意代码特征很难在其他地方被捕获进而令被攻击者获得防御能力。同时,恶意代码的变种速度也非常快,通过“代码特征”来进行识别变得越来越困难。针对恶意代码的这些发展趋势,下一代防火墙采用了一条截然不同的道路来进行安全防护——那就是从“代码特征”走向“行为特征”。下一代防火墙通过对应用的准确识别,以及对加密流量的识别,使得网络上的各种细节被清晰地展现在管理员面前,从而使得管理员可以识别到高风险和异常的网络行为。无论恶意代码如何变形,它总是要进行一些恶意的网络行为,相对于代码自身来说,行为特征很少改变,通过对行为的分析,就可以有效地发现恶意代码。

传统安全模式和下一代安全模式的对比

复杂的安全体系结构

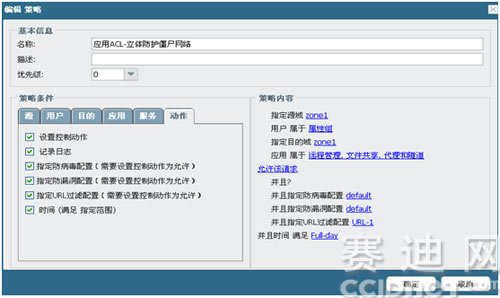

越来越复杂的安全体系架构同样是催生下一代防火墙的重要原因。网络上的安全产品越来越多,包括杀毒、IPS、IDS、网址过滤、恶意代码扫描等,从安全的角度看这些产品都有其独特的产品价值。但如果一个组织全部采购这些产品,那么就必然要面临着高昂的购置成本、维护成本和管理配置成本。更为严重的是,这些设备彼此独立,他们产生的报告彼此之间也没有关系,这就使得管理者无法或者很困难从这些报告中获得对网络安全的整体了解。UTM产品虽然将不同的安全引擎放置在了一个盒子里,但是这只能解决购置成本问题。即使不考虑性能上的巨大下降,分散的安全引擎在配置管理上和安全分析上同样是非常困难的,这直接导致了UTM在市场上的表现不佳。下一代防火墙是围绕着应用层对安全框架进行了重新搭建,同样是多引擎结构,但是这些是围绕着应用层进行了重新的架构,安全配置是统一进行的,安全日志也是集成关联分析的。这使得多安全引擎被有机整合为一个整体,相互关联相互配合的多安全引擎,直接推动网络安全走向了一个新的台阶。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。