2013-10-28 09:18:12 来源:e-works

密码学的研究进展是令人鼓舞的,但对云计算中的数据进行加密操作还没有切实可行的解决方案。由罗纳德L.李维斯特(Ronald L.Rivest)提供的“选种和筛选系统(Chaffing and Winnowing)”即技术保密而不加密算法将成为一种可行的解决方案,能从云计算中受益,该技术的提出是基于分组通信系统,其不适用所有云服务模式,如:SaaS,PaaS或IaaS。

1.简介

1.1 可提供外包的计算密集型任务

计算密集型任务可以利用云服务的可扩展性,低成本等优势,外包给远程的云服务提供商(CSP)。在互联网广告业务中,无论是在线购物网站,社交网站或一个简单的房地产搜索网站,都是通过事件日志来了解客户的行为模式的,如他们的会话持续时间,频率和数量,用户在不同的关键点上花费的时间不同将产生不同的数据日志和搜索关键词。

许多数字广告和营销公司会细分用户和客户的数据日志,并在此基础上收集和分析这些日志,往往这些日志中会包含敏感的信息和客户数据。因此云服务消费者(SCS)将这样的任务外包到远程的CSP是非常危险的,无论是黑客的外部入侵还是内部人员恶意盗用,一旦这些数据落入他人之手,将会给SCS带来不小的损失。

1.2 MapReduce类似于IaaS

MapReduce是一种编程模型,用于大规模数据集的并行运算。概念“Map(映射)”和“Reduce(化简)”以及它们的主要思想,都是从函数式编程语言里借来的,还有从矢量编程语言里借来的特性。它极大地方便了编程人员在不会分布式并行编程的情况下,将自己的程序运行在分布式系统上。当前的软件实现是一个Map(映射)函数,用来把一组键值对映射成一组新的键值对,指定并发的Reduce(函数),用来保证所有映射的键值对中的每一个共享相同的键组。这样一个典型的编程模型,尤其是对于网络日志解析,将有几个主要部分:

(1)数据收集。

如Apache Flume,Facebook's Scribe chukwa等一系列分布式,可靠性和可利用率高的服务,通常有三层:代理层,是负责收集各种来源的数据;采集层,是负责总汇这些数据;流层,是负责简化数据并以流的形式发送至CSP。

(2)数据解析。

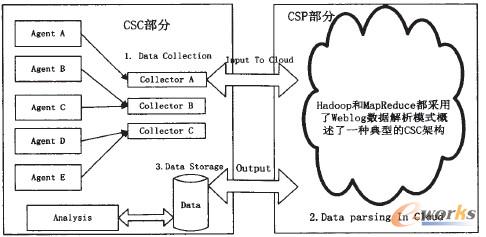

Hadoop和MapReduce服务一样,两者都采用WebLog数据解析模式概述了一种典型的CSC架构(如图1)。Hadoop是一种能够运行在廉价硬件之上的分布式文件系统,而且它提供高传输率来访问应用程序的数据,适合那些有着超大数据集的应用程序。Hadoop放宽了POSIX接口的要求,这样可以以流的形式访问文件系统中的数据。

图1 典型的CSC架构

(3)数据存储。

以上数据解析服务的输出可以导出成特定的存储格式。

(4)数据分析。

最后的数据分析可以使用ApacheHive,Apache Pig或SQL查询语言。

1.3 Chamng and Winnowing(选种和筛选系统)

该词来自于农业,是用来表示小麦从谷壳分离的过程,这一技术的首次提出是实现保密而不加密的数据发送。

选种和筛选系统是自我强化系统的孪生组成部分。此系统不需要加密。该技术由发送错误包到数据库(发送终端)和终端删除错误包组成。错误包混淆假信息并且发送难解信息到认证收件人之外的任何人。每一个合法的信息包在源头处都会被分派一个独一无二的序列号和认证码(MAC)。每个序列号和认证码是管理者已知的。一旦一个虚假的数据包被加入发送源头,就开始进行选种过程(谷物是植物最容易掉落的部分,就像小麦在磨面过程中分离一样)。源数据包可能和正确信息有相同的格式,或者组成相同的序列号,但它的认证码是无效的。除非在终端比较认证码,否则无法识别合法数据包和源数据包。因此注册码也是比较真信息包和源信息包的唯一途经。

简单地说,通信双方都有一个共同的密钥,发送方发送实际的数据包和一些任意值与其他一些数据包的签名,接收方接收数据然后通过共同密钥计算每一个数据包的签名,然后分离出无用的数据包。因此通信双方是采用明确的文字和其他一些假包来迷乱第三者,而技术上的分组是不经过加密的。

这种技术可以适用于实现云计算的隐私,特别是在IaaS中,因为在远程CSP服务上操作加密解密数据还尚未可行。

2.框架结构的实现

下面是实现无加密模式下CSC数据机密性的几个重要环节:

(1)数据收集。

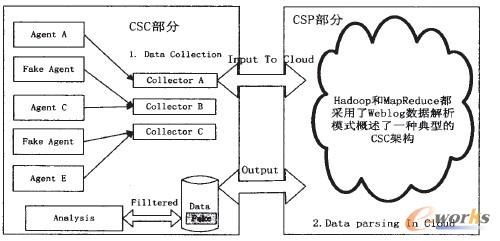

CSC有多个数据代理收集数据,所有的这些代理可以共享一个公共解密,并且使用该密钥可以签署产生日志文件。CSC也可以有一些假的代理,假数据和假密钥签名产生的日志文件。所有这些日志文件由收集节点汇集和简化并发送到MapReduce集群。

(2)数据解析。

MapReduce集群从混淆的数据中解析出真实的数据,并将结果返回到CSC的数据存储器中。这里最值得注意的是如何编写高效并且松耦合的程序来识别真签名数据和假签名数据。

(3)数据存储。

MapReduce将真实的数据解析后保存到CSC指定的数据存储空间中以便以后分析使用。

(4)数据分析。

CSC的数据分析器与数据代理共享着相同的密钥,CSC数据分析器通过密钥与数字签名仔细从结果中过滤掉假数据。

图2为具有虚假数据的CSC架构。

图2 具有虚假数据的CSC架构

任何CSP的外部攻击者,或者不受信任的CSP本身由于缺乏密钥还不能将密集型任务解析成真实的数据。

3.结束语

值得注意的是,可以通过CSC所需的保密程度来逐步添加虚假数据的信息量,因此日志分析是一个密集型任务而不是分析假日志。

可以通过进一步分析这一技术来适用于其他云服务模型,如SaaS和PaaS。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。