2013-12-17 10:52:51 来源:e-works

信息技术的发展,使计算机网络在很多领域得到了广泛应用,但网络的安全性却令人担忧。近年来,随着网络规模的增大,复杂程度的增强,由计算机系统遭到破坏所造成的损失急剧上升。计算机网络存在极大的风险。为了更有效的管理网络,多种安全设备被布署在网络中,构成了网络中的多信息源,通过采用信息融合技术,可以提高单个安全设备的性能,增强整个网络的可靠性,更好地维护信息系统的安全。

1.信息融合技术

1.1 信息融合的概念

信息融合一词最早出现在七十年代末期,在军事C3I系统中被首先提出,由于信息融合涉及的内容具有广泛性和多样性,并且在不同时期所赋予的含义又不尽相同,因此,信息融合的定义可以概括为:充分利用不同时间和空间的多传感器信息资源。采用计算机技术对按时序获得的若干传感器的观测信息在一定准则下加以自动分析、优化综合以完成所需的决策和估计任务而进行的信息处理过程。

1.2 信息融合的方法

信息融合作为一种对数据资源进行综合处理的技术,已成功的应用于众多研究领域,具体的融合方法很多,应用在网络安全方面的主要有:

1.2.1 D—S证据理论:将待分析的问题或者命题分解为各个子问题、子命题,分别对各子问题、子命题单独进行相应的处理,然后应用Dempster合成规则实现信息的融合,再按照决策规则得到处理结果。

1.2.2 模糊集理论:基本思想是把普通集合中的绝对隶属关系灵活化,使元素对集合的隶属度从原来能取(0,1)中的值扩充到可以取[0,1]区间的任一数值,因此很适合用来对传感器信息的不确定性进行描述和处理。

1.2.3 粗糙集理论:是一种研究不完整数据和不确定性知识的强有力的数学工具,其优点是不需要预先给定检测对象的某些属性或特征的数学描述,而是直接从给定问题的知识分类出发。通过不可分辨关系和不可分辨类确定对象的知识约简,导出问题的决策规则。

1.2.4 神经网络法:神经网络具有较强的容错性和自组织、自学习、自适应能力,能够实现复杂的映射。神经网络的优越性和强大的非线性处理能力,能够很好的满足多传感器信息融合技术的要求。

2.信息融合技术在网络安全中的应用

2.1 传统的网络安全技术措施和不足

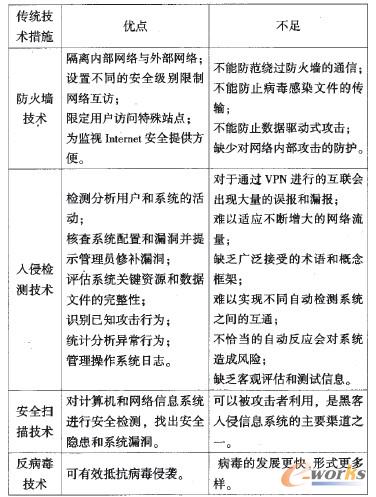

为了实现计算机网络的安全性,针对网络带来的威胁,目前国内外采取的技术措施主要有:防火墙技术、入侵检测技术、安全扫描技术、反病毒技术等涮。这些措施在一定程度上保护了网络的安全,但仍存在不足,具体分析见表1。

表1 传统技术措施的优点和不足

[page] 2.2 信息融合技术在网络安全中的应用

2.2.1 将信息融合应用到网络安全中的必要性

目前,信息融合技术已成为国内外学者在网络安全领域中的研究热点之一,只有充分发挥信息融合的优势。才能使决策者有所依据,才能使网络防御更加主动。

(1)单一功能的网络安全设备已无法应对众多复杂多变的网络攻击。比如单独在网络中配置防火墙。它不能防止来自网络内部的攻击:基于病毒码的防病毒软件无法及时识别新的蠕虫攻击;入侵检测系统易产生误报,易受拒绝服务攻击。此时,网络管理员只能孤立地对网络安全设备所产生的报警事件进行分析和处理,而无法对网络的总体安全状况做出合理的分析与判断。

(2)海量信息呼吁更加有效便捷地处理方法和管理平台。为了应对各种网络威胁,网络中配置了多种安全设备,但这些安全设备会产生大量的、不确定的、具有不同形式的安全信息,这些海量信息使网络管理人员无法对网络的安全性进行有效分析,且对各种安全设备的配置和管理太过繁琐。这使得整个网络系统的相互协作和统一管理成为安全管理领域的研究难点。

(3)网络攻击手段的融合推动了网络安全防御技术的融合。随着网络攻击技术的不断提高,网络受到的攻击往往采用的是多步骤、多层次的攻击方法。只有将网络安全防御技术有效融合,才能共同对抗网络威胁,提高对网络安全事件的综合分析处理能力。

2.2.2 将信息融合应用到网络安全中的可行性

伴随着网络攻击的复杂化,网络安全技术也在不断发展,这为信息融合的加入奠定了较好的技术和应用基础,信息融合技术将为网络安全联动、事前预警、评估分析提供手段,其应用也是可行的。

(1)信息融合技术的应用将克服单个网络安全设备的不确定和局限性,提高整个网络的有效性能,全面准确地描述网络状态。

(2)信息融合技术的应用将增加网络安全设备的可信度,可有效提高所得结论正确性的概率。

(3)信息融合技术的应用将减少网络安全信息的模糊程度,降低所处理安全事件的不确定性。

(4)信息融合技术的应用将提升整个网络的检测能力,利用多个网络安全设备的检测信息和安全事件迸行综合处理与评判,可提高网络有效信息的发现概率。

2.2.3 信息融合在网络安全中的应用

随着科技的发展,网络“攻”与“防”的博弈不断升级。单一网络安全设备已不能应对日益复杂的网络威胁的挑战,信息融合与网络安全的结合国内外学者带来新的希望。目前,信息融合在网络安全领域已经有了一定应用,JasonShifnet在文献指出利用数据融合可实现异质数据的集中和关联,并指出要建立一个能反映当前网络态势的模型必须要有某种形式的数据融合:Salemo和M.Hinmn等也深入分析和研究了数据融合和态势感知两个概念模型,构建了态势感知的一般框架。并验证了将数据融合用于态势感知能更好地获取网络安全态势。并能对未来决策提供有力支持圈;文献利用粗糙集理论属性重要性度量的思想,对构成网络安全态势的基本单位一态势要素进行了安全重要性权重的计算,在此基础上,实现了对网络安全态势的定量计算;文献引用D—S证据理论对某一主机上的多源攻击数据进行融合分析。并量化出具体的风险值。通过分析得出网络的整体风险,从而帮助网络管理人员从整体上把握一段时间内的网络的风险状况。

虽然信息融合的很多理论和技术方法在网络安全中得到了一定的研究和应用。但在总体设计和方案选择等方面仍有可提高之处。

(1)在信息融合方法的选择上,可以将两种或多种方法相结合,克服单一理论的误差,提高结果的正确率。

(2)在具体应用模型的选择上,多数只是针对某一种网络安全问题(如漏洞的检测)所提出,对于网络整体安全状况的研究,基本上没有涉及到。

(3)在网络安全中的具体应用上,应通过不断训练和完善,降低主观因素的影响,使融合结果对网络环境的变化和攻击手段的演变具备适应性,实时反映安全威胁和风险状况。

3.结束语

随着科技的发展与创新,信息融合技术将能更好地应用于网络安全领域。使功能各异的安全设备充分发挥各自的作用,为网络安全联动、评估分析提供手段,为决策者提供依据,起到1+1>2的保护作用,最终实现单机一区域网一整个网络安全性能的提高。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。