2015-02-26 13:31:38 来源:ZDnet

据惠普网络风险报告称,代码遗留下来的旧漏洞正日益成为企业的巨大风险,原因是攻击者更多地趋向于利用未打的补丁以及一些被遗忘的问题进行攻击。

惠普的报告还重点提到谷歌和微软在漏洞一事上的尴尬。谷歌在微软向客户发布修补程序前就将漏洞捅了出来。不过,谷歌认为,微软的动作有待加快。

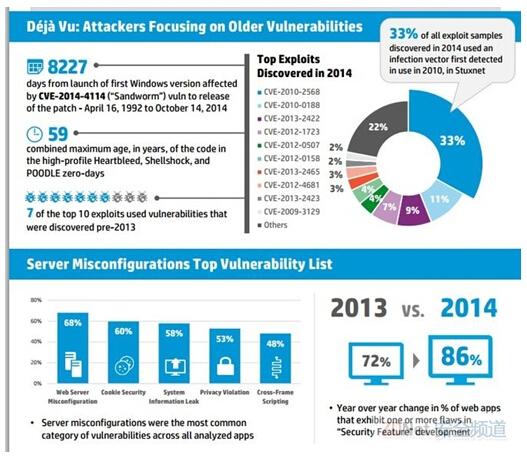

例如,2014年10大漏洞中的7个全都是在2013年以前发现的。44%的泄漏问题已经有2?4年的历史。服务器配置错误是导致漏洞的顶级原因,编程错误令企业大敞中门受到攻击。

惠普企业安全产品部总经理Art Gilliland在一份报告中表示:

我们的威胁研究和软件安全研究团队的工作揭示,很多产品和程序中的漏洞有好几年的历史——少数情况下甚至有几十年的历史。很多大家熟知的攻击仍然有效,是件令人不安的事,核心技术的配置错误持续困扰各类系统,这些系统本应更加稳定和安全,但实际上却不是这样。换句话说,我们仍然待在老问题和一些熟知的毛病里,而安全世界已经大步越过我们在向前发展。

惠普信息图的“一斑”很说明问题。

仍然待在老漏洞和老毛病里

其他要点:

软件即服务和中间件越来越多地经由协议遭到攻击,包括利用HTTP、简单对象访问协议(SOAP)和JSON等协议。

甲骨文公司已经减低了Java漏洞的个数。该报告指,“甲骨文引入‘单击播放’(Click to play)的安全措施,因而要执行未签名的Java更加困难。结果是,我们在恶意软件空间没有遇到任何严重的Java零日漏洞。很多Java漏洞是逻辑上或基于权限的问题,攻击成功率接近100%。2014年里,虽然没有出现Java漏洞,但在其他方面我们还是目击了成功率极高的漏洞。”

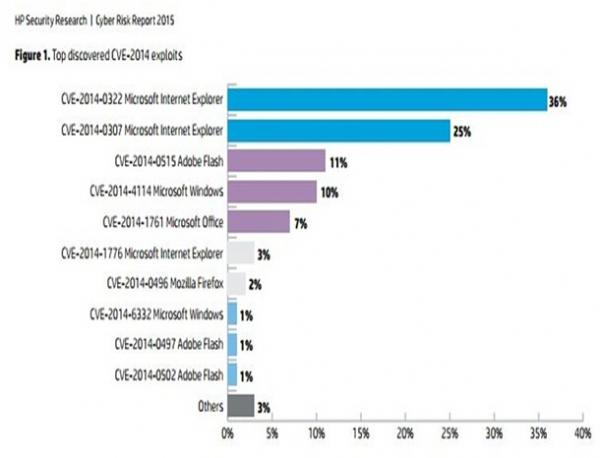

2014年里发现的漏洞里前10位里微软IE浏览器和和Adobe Flash的漏洞最多。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。