【专家分享】京东集团聂君:企业安全运营实践

【专家分享】京东集团聂君:企业安全运营实践

2022-01-07 15:30:50 来源: 抢沙发

抢沙发

2022-01-07 15:30:50 来源:

作为中国CIO领域的极具影响力的互联网行业盛会,2021年12月10-12日,“第七届中国行业互联网大会暨CIO班16周年年会”在北京召开。本次大会由电子工业出版社和CIO时代联合主办,《中国信息化》杂志社协办,新基建创新研究院作为智库支持单位。本次大会汇聚了数智时代的顶尖行业专家、研究学者、优秀CIO群体和科技服务商,聚焦大会主题“数字化赋能产业大变革”纷纷发表重要观点。

在12月11日的安全专场活动中,京东集团信息安全高级总监聂君聚焦大会主题“数字化赋能产业大变革”发表主题演讲——企业安全运营实践。以下是演讲实录:

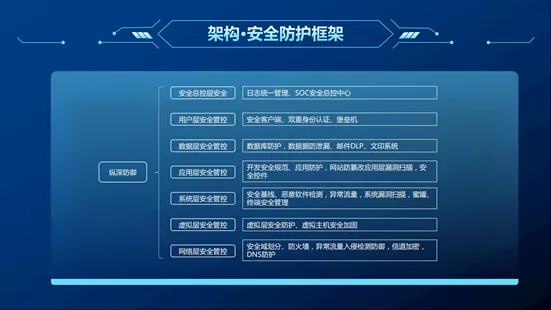

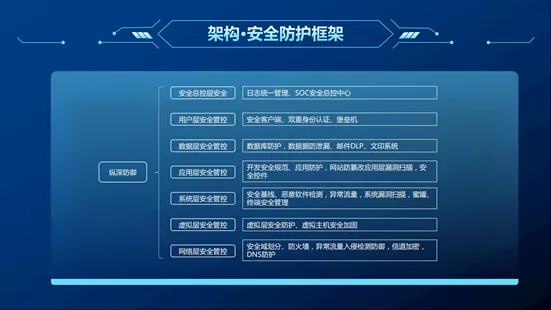

安全的架构

非常感谢大会的邀请,今天现场分享一下企业安全运营的实践。这张图是安全的架构,从这张图来讲,安全很大的问题就是比较碎片化,最基础的网络安全、终端安全、应用安全、系统安全、数据安全等,这些基础安全之上还有大量的安全运营体系,包括漏洞、事件、运维、应急响应,在此之上还有安全的度量、安全策略、统一的安全运营、安全运营,安全非常的碎片化非常的杂,这是安全的架构。

最近出现的有史以来非常大的漏洞--日志的漏洞,其实我昨天24小时大概只睡了2个小时,一直在应急那个漏洞。所以未来供应链安全会像郭老师描述的那样会非常受重视,就是应用安全。

第二个是组织结构,金融机构是有一定代表性的,银监会直接将三道防线写入到商业银行监管指引里面:一道防线就是全公司的员工,二道防线就是安全部门,三道防线就是内控审计等等部门。成立全行全公司的网络安全委员会,下面设一个这样的办公室。基本上都会是这样的结构和相应的职责。

安全运营路径

那么,企业的安全运营是什么样的路径呢?

安全本质有信任的问题,

安全本质有信任的问题,通过各种手段把企业里面的各种的事件、日志解决为0和1,0是没有问题的,1是有问题的,解决的都是灰度数据,进行中的事件将它识别为0或1。不同的信任假设会决定整个安全方案的复杂度和实施成本。安全需要平衡,目前大企业愿意多投,因为系统数据都比较值钱,包括银行、证券;小企业解决的是生存问题,更多是为了解决业务发展,不大会投钱解决安全的问题。这样的话就有不同的信任假设。

安全里面的原则归为以下几个:纵深防御、持续改进、非对称。

安全里面的原则归为以下几个:纵深防御、持续改进、非对称。里面有了安全的世界观。就跟战争争夺的是控制权一样。在看企业里需求时有几类:第一,通过体系华的安全防护措施和技术手段,对于应用交付有自主评估和修补能力;第二,非自身发现的漏洞小于一定的数量,对于重要系统要具备一定的未知漏洞防护能力;第三,对于内部系统能够有效防止非专业人员有意无意的泄露,防治重要服务器和高价值终端的普通内部黑客供给;第四建立从外规到内规,内规到检查等的合规链,降低内部违规违纪和内外部审计的时候被发现。

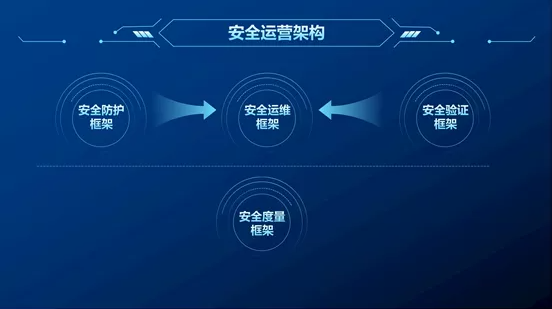

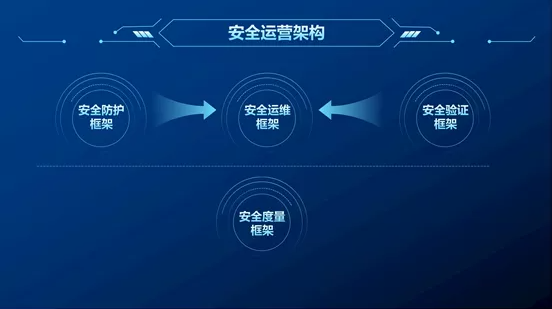

安全运营架构

怎么样让你的安全保证在稳定的区间?让安全成为工程化的能力,让不太具备安全能力的人,通过安全运营的体系、技术标准解决每天发生的安全事件,把安全质量稳定在一个区间,然后每年不断螺旋式的上升。

绝大多数的企业现状依赖于人的责任心以及运气。安全运营是什么呢?它会专注于购买很多的安全设备,增加很多安全措施并把它用好这就是安全运营。安全运营的四个框架,叫防护、运维、验证和度量。

第一个防御,防护框架整个叫纵深防御,在不同维度部署各种感知器摄像头,像防火墙、NTA、HIDS、RAFT各种XAST以及数据上的各种通称为感知,每天24小时不间断的监测情况,就是它的作用。

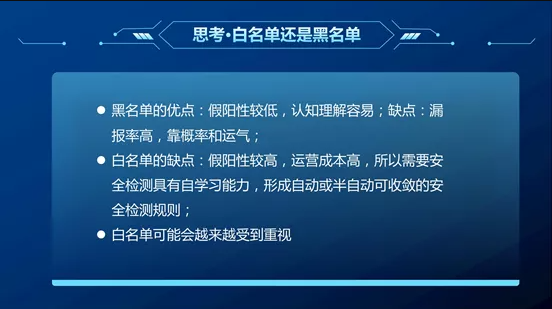

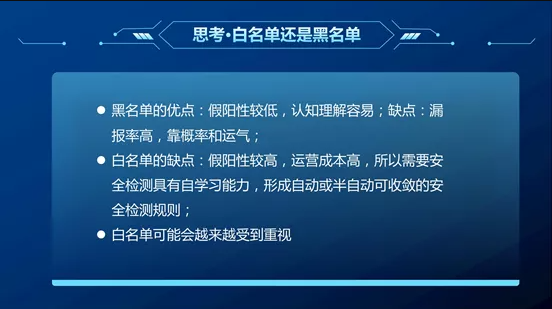

第二个运维,运维框架也称为态势感知或大数据平台,通过各种的检测规则,黑名单、白名单或人工智能,加入检测条件把日志变成了告警,告警后再由人工处理。在安全控制上,现有的自动化安全控制平台,有一键阻断、旁路阻断做控制,比如说获取到危险信息时,要求当前主机或者应用者做进一步的操作,都属于安全控制的范畴。

第三个验证,安全的重要特点是它是隐性、低频的,有效就要通过验证来实现,一种就是白盒一种是黑盒。护网就是白盒,能控制你的系统,这就是黑盒验证;还有一种是白盒验证,规则是认定员工在泄露企业数据,这就是设备+规则。

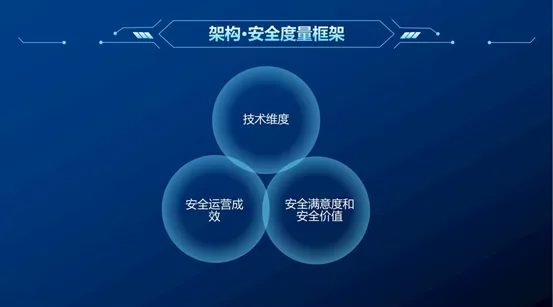

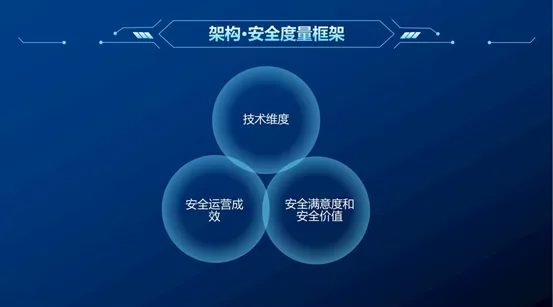

最后是度量。度量有三个维度,技术维度,大家看到很多的像安全率、漏洞数这都是技术维度。

第二个是安全运营成效,有两个指标:第一个指标是攻防对抗成功度,这个越高越好;第二个指标就是检出率,一次攻击理论上按照安全的防御体系,你对抗的成功率很高,但是你的检出率很低也就是提升的方向。 满意度和安全的价值,这个是讲清楚安全的价值,TCO、ROI、安全的影响力,现在很大多厂做安全的对外输出,都是从安全价值的维度来做。

安全的工具,一个是SIEM,一个是标准化流程工具,一个是控制自动化工具。SIEM2018年以前绝大多数SIEM工具都是结构化的,这种结构做流式处理比较好,现在经常要跑各种模型,SIEM平台出现了另一种工具跑模型工具,但是很少有一个平台同时实现实时处理,和历史数据的模型。

标准化流程工具,你一定要搭载一个像事件管理平台这样标准化的工具,实现安全事件的闭环管理。控制自动化工具,旁路阻断的这种工具,我们大概2012年的时候实现了防火墙自动化的黑名单的控制。

SIEM规则是安全运营领域最热门的一个领域,规则有三种做法:第一种就是简单的黑名单,第二类是关联分析,第三针对长时间缓慢低频度供给的检测规则。

讲完架构工具就是流程和机制。

一个是安全事件处理流程,一个是安全运营持续改进流程。安全事件处理流程就是分级处理,在实践处理流程中一定要实现SOP。第二个是运营持续改进流程,一个告警,一定是二选一,要么误报要么攻击发生,如果误报要改进检测规则,如果是真的有攻击发生根据这个攻击持续改进,根所攻击我们发现了什么,监测系统报警时,我们溯源到发现。所以可以做很多运营的持续改进,从后面的东西往前推,你就会实现一个结果,不再单纯的依赖人才的责任心和运气。

安全运维的成熟度

第一级是自发级,第二是基础级,第三是自动化级,第四级是智能级,第五级是天网级,这个本身是根你的需求相关的。现在安全的趋势是,它越来越难以独立的生存,这是现实。安全慢慢的会成为开发或者说运维的一部分,从运维侧移到测试测,测试测再到开发测,很快都在架构里解决。

以上是我们今天分享的内容,谢谢大家。

责编:baxuedong

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。