2022-07-04 13:44:55 来源:CIO时代网

北京赛博英杰科技有限公司创始人、董事长谭晓生再次光临直播间,发表了《云原生安全挑战与市场分析》主题演讲。谭晓生指出,目前云计算处于云原生快速崛起,云网融合需求旺盛发展,云管理和优化需求凸显,安全体系革新的阶段,数字化发展加速进入了云原生时代。

他全面细致地介绍了云原生及云原生安全的发展现状。如今云原生相关的技术呈井喷式发展,因开发模式、部署方式、运营方式的变化,对云原生安全也提出了全新的挑战。在介绍最新云原生架构“Service Mesh”时,解释道:“Service Mesh”提供的“Sidecar”机制非常好,包含了服务发现,负载均衡,服务的降级,调用链,故障日志、监控、度量、身份认证、加密、访问控制等可提供程序测量和安全服务。因此,如何更好地应用“sidecash”来助力云原生架构下的安全,将是非常有意义的一件事情。

同时,他还讲解了Gartner《Hyper Cycle for Cloud Security2021》的“Gartner云安全全家桶”。它涵盖了CSPM(云安全的态势管理),CSPM(合规性评估,风险识别,操作监控,集成,策略执行,威胁防护等),以及CWPP(云负载保护平台),通过对主机的防护,漏洞的利用防护,应用的白名单,系统的一致性,网络分段,系统监控,工作负载配置等,云实现云原生的安全防护。

关于云原生安全在发展中面临的机遇和挑战,北京赛博英杰科技有限公司董事长谭晓生进行了预测和分析:

“原有的安全产品解决方案仅能解决部分问题,云原生安全的要求是既懂安全又懂云原生开发,这也给国内云原生安全的赛道提供了更多创新和创业的机会。

而订阅式的云原生安全也会随着云原生的发展得以快速铺开,这对于云安全的产业的发展,对于安全产业发展都是一个非常大的利好。”

安全体系中云架构的六大构成

高途集团CSO 董伊昔为我们带来了《高途云原生安全实践分享》。董伊昔首先介绍了高途集团的网络安全体系规划,参照了ISO和IEC270001、7799等国际和国内的安全标准,并结合以往经验及各大互联网厂商的安全体系建设标准,制订出了高途集团的《ISMS四层安全体系架构》。其中就包括了云环境架构,整个架构体系从外到内将公司进行细粒度划分,再层层剥离,划分好再进行最终落地。

其中关于安全体系架构中二层云架构的六大构成,董伊昔也进行了着重介绍。

第一、云的基础安全。基于高途集团业务层使用了阿里和腾讯云,在云环境上及整个云底层,真正实现落地的是基于两个云厂商本身提供的主机安全,HIDS等。

第二、应用层的应用安全。作为投入精力最大的重要环节,会从攻击者角度出发,进行优先防护。

第三、防护层的安全防护。在接触新产品或是考虑流量压力时,会在应用级别搭建云安全架构。

第四、业务层面的安全防控。从合规角度出发,进行业务风控及访问来源的监控,并降低业务运营成本。

第五、解决数据安全。数据安全在云架构来讲,是与业务安全,应用安全密切关联的,也是最核心资产。通过对线上数据或者对C端数据进行分类分级,做脱敏,再从数据安全全生命周期过行API监控。

第六、账号安全。从管理要求出发,通过堡垒级审计认证去管理,并结合上述五部分,在内部建立安全运营中心。

此外,董伊昔还特别介绍了ISMS四层体系架构的第四层体系:

作为最终的落地的体系,需要解决历史遗留问题、安全威胁风险。所以,最终落地措施就是整体统一管理,通过指标体系来评价目标建设情况。指标体系包括了建设指标和运营指标,建设指标的两个参数是覆盖率和完成率,运营指标的两个参数是响应时间和发现时间,再通过色彩不同显示完成情况。

云原生模式保护云原生应用

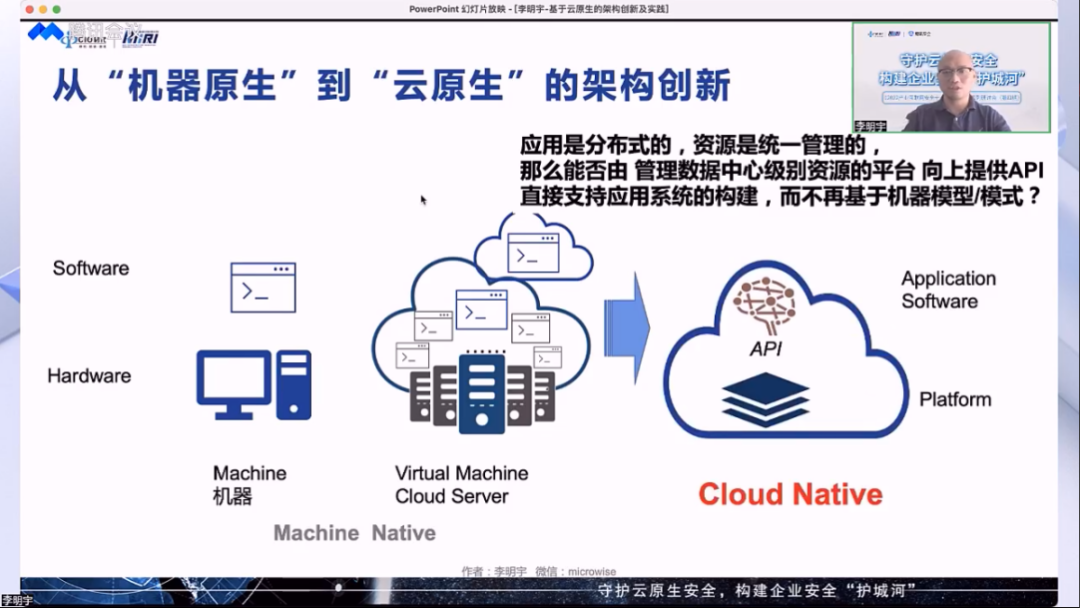

中科院计算所高级工程师李明宇带来了《基于云原生的架构创新及实践》的主题分享。李明宇首先谈了从“机器原生”到“云原生”的架构创新的现状和技术方向。通过实践案例的分享,为我们讲述了企业在进行数字化转型时,传统的开发方式和应用构建技术面临的难点和挑战,以及云原生助力企业转型中,在算法模块、集成框架、部署实施方面发挥的重要作用。

鉴于云原生带来的敏捷性、可扩展性等方面的优势,越来越多企业的IT正在向云原生方式转变,技术的更新显得尤为重要,云原生技术体系愈发变得更加庞大且复杂,云原生应用在创新上也将面临技术能力的挑战。面对企业云原生技术能力参差不齐的问题,李明宇讲述了如何通过“云原生应用设计模式”归纳沉淀最佳实践,助力企业更好的落地云原生应用。

李明宇也为我们分享了关于原生应用保护的思考:

“备份与容灾是应用保护很重要的方面,云原生应用保护需要以应用为中心,充分考虑云原生应用的特点,支持以应用为粒度去保护,可参考CNCF OAM等应用模型,并且要支持容器、应用和命名空间三个层次。用云原生模式保护云原生应用,通过提供API,让应用开发者更好地表明保护对象,再以自动手段实现其灾备。保护手段本身的实现也遵循云原生模式,采用声明式API和Operator来实现,并与云原生基础设施结合起来。”

云原生安全的攻守道

最后,来自腾讯安全云鼎实验室云原生产品安全总监陶芬为我们带来了《腾讯云原生安全的攻守道之路》。陶芬首先介绍了云原生架构在逐步成熟落地中面临的众多安全风险以及容器的短生命周期、密度大、云原生下的DevSecOps、安全能力云原生等对企业的运营安全运营能力的挑战。

知攻:容器在野攻击、安全攻防矩阵

腾讯安全云鼎实验室在近几年对容器在野攻击的研究和监测中发现,绝大多数应用云原生技术的企业都经历了容器安全事件。而对DockerHub黑产的监控分析显示,黑产已经攻陷了在网约1.9亿个容器,并且攻击种类和对抗还在持续提升,安全问题已成为影响用户落地云原生的重要考量因素。

未来,云原生应用的供应链攻击将是安全关注的重点,而云原生安全攻防已进入对抗的实战化阶段。

懂防:腾讯云的云原生安全能力架构

承载了整个腾讯全量云原生业务的腾讯云容器平台,有着业内最大规模的自研上云容器应用。在安全体系架构中遵循了四大原则:一是安全能力原生化,二是安全左移,三是全生命周期的安全防护,四是零信任的安全架构。

腾讯云的容器安全防护体系框架,按照云原生架构层次化的方式,可以逐层地实现安全防护,打造出承载腾讯业务的云原生安全的容器云,同时也能够助力企业安全的实现云原生转型。

内功:腾讯云容器安全管理及运营实践

安全运营是目标,安全能力是手段。在内部推进容器安全运营时,可以参考NIST的网络安全框架,将容器的安全运营分为五个并行且连续的步骤,分别是:识别、防护、检测、响应和恢复。

在云原生场景下,安全运营落地还面临着众多挑战:技术门槛方面,懂安全的不懂云原生,懂云原生的不懂安全,企业的安全运营人员需要逐步地去补齐云原生的知识和运维的知识;流程规范方面,业务野蛮生长,配套的安全能力的建设和安全运营的流程规范跟不上;人和资产方面,角色复杂,设计开发、安全、容器PaaS平台方、运维,安全意识较为薄弱,资产归属不清晰。

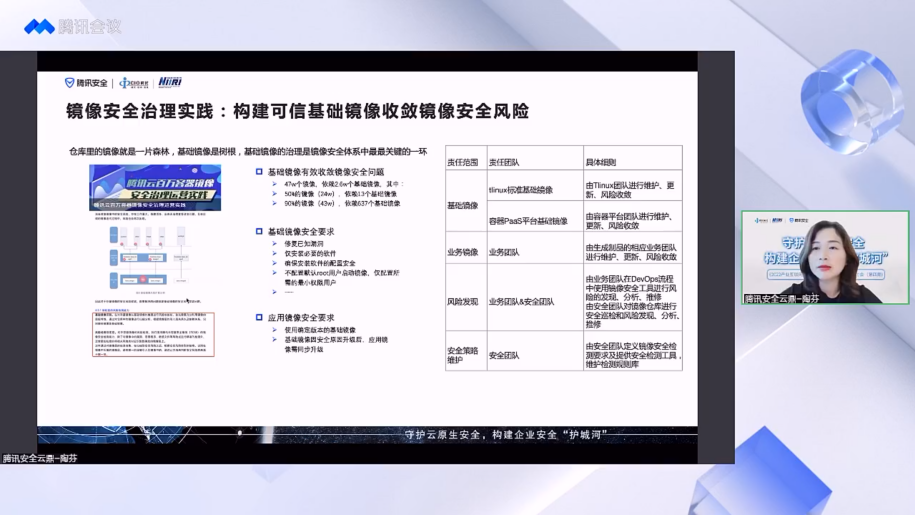

企业云原生的安全运营能力建设需注意四个关键点:做好镜像的安全管控;主动容器集群层面的安全加固;强大容器运行时的安全防护;建立基本的容器资产大盘应急。

在分享最后,陶芬分享了目前腾讯安全在云原生安全方面的落地实践进展。

攻防皆有道的腾讯安全已与信通院、清华大学联合成立了行业首个云原生安全实验室,发布了首个云原生安全的测试平台,目前测试平台的基础框架已经建设完成,未来在实战演练的阶段会扩展到实战演练环境,聚焦云原生的技术实战化的验证。

随着数字时代的发展,云原生技术的使用已经成为必然趋势,企业在享受云原生技术带来的便利的同时,也面临着日益复杂环境带来的挑战。我们也希望,本期研讨会能够助力企业明确发展需求,找到应用云原生技术的最佳路径,构建云原生安全体系,实现企业的创新发展。

至此,《2022产业互联网安全十大趋势》安全系列线上研讨会的四期主题研讨也圆满结束。后续,CIO时代还将与腾讯安全联合举办其它主题的系列研讨会,为助力企业数字化转型贡献自己的绵薄之力。

免责声明:本网站(http://www.ciotimes.com/)内容主要来自原创、合作媒体供稿和第三方投稿,凡在本网站出现的信息,均仅供参考。本网站将尽力确保所提供信息的准确性及可靠性,但不保证有关资料的准确性及可靠性,读者在使用前请进一步核实,并对任何自主决定的行为负责。本网站对有关资料所引致的错误、不确或遗漏,概不负任何法律责任。

本网站刊载的所有内容(包括但不仅限文字、图片、LOGO、音频、视频、软件、程序等)版权归原作者所有。任何单位或个人认为本网站中的内容可能涉嫌侵犯其知识产权或存在不实内容时,请及时通知本站,予以删除。